Новый вариант инструмента Mimikatz, известные бэкдоры и повышенный интерес к Ближнему Востоку.

Поставщики телекоммуникационных услуг на Ближнем Востоке стали жертвами новых кибератак китайских кибершпионов в рамках кампании Operation Soft Cell. Атаки начались в первом квартале 2023 года и продолжаются до сих пор. Об этом заявили исследователи безопасности из SentinelOne и QGroup в совместном Для просмотра ссылки Войдиили Зарегистрируйся .

Начальная фаза атаки включает в себя проникновение на доступные в Интернете серверы Microsoft Exchange для развертывания веб-оболочек, используемых для выполнения команд, установления постоянства и доставки полезной нагрузки. Как только плацдарм установлен, злоумышленники проводят различные разведывательные операции, кражу учетных и конфиденциальных данных, а также боковое перемещение .

Кампания Operation Soft Cell, приписываемая китайским хакерам, нацелена на поставщиков телекоммуникационных услуг как минимум с 2012 года.

Киберпреступники, стоящие за Operation Soft Cell, отслеживаются Microsoft как Для просмотра ссылки Войдиили Зарегистрируйся . Группировка известна тем, что нацеливается на незащищенные веб-службы и использует инструмент Mimikatz для получения учетных данных, которые позволяют перемещаться дальше по целевым сетям.

Gallium также использует трудно обнаруживаемый бэкдор под кодовым названием PingPull в своих шпионских атаках, направленных Для просмотра ссылки Войдиили Зарегистрируйся . Бэкдор PingPull использует ICMP-протокол для управления и контроля ( C2 , C&C).

Вредоносное ПО на основе Visual C++ PingPull предоставляет злоумышленнику возможность доступа к обратной оболочке и выполнения произвольных команд на скомпрометированном хосте. Функции ПО включают в себя выполнение файловых операций, перечисление томов хранилища и временные метки файлов.

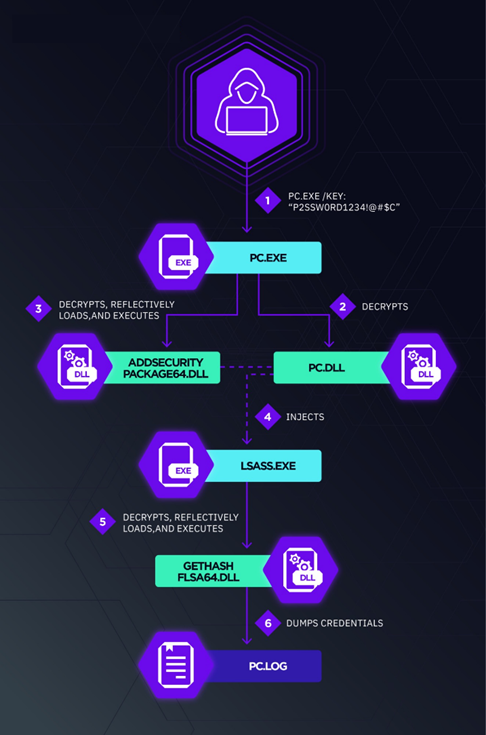

Процесс выполнения «mim221»

Центральным элементом последней кампании является развертывание пользовательского варианта Mimikatz под названием «mim221», который включает новые функции защиты от обнаружения. Например, один из компонентов «mim221» выполняет следующие действия:

· Получение привилегии «SeDebugPrivilege» и «SYSTEM» путем олицетворения токена доступа. Это позволяет «mim221» проверять и извлекать учетные данные из процесса LSASS;

· Отключение ведения журнала событий Windows, чтобы избежать обнаружения;

· Внедрение DLL -библиотеки в LSASS в качестве пакета безопасности. Пакеты безопасности используются для расширения механизма проверки подлинности Windows и могут использоваться для выполнения вредоносного кода в контексте LSASS.

Атаки в конечном итоге оказались безуспешными: вредоносная активность была обнаружена и предотвращена до того, как хакеры развернули имплантаты в целевых сетях.

Предыдущие исследования Gallium указывают на тактическое сходство с другими китайскими APT-группами, такими как Для просмотра ссылки Войдиили Зарегистрируйся (Bronze Riverside, Potassium или Stone Panda), Для просмотра ссылки Войди или Зарегистрируйся (Bronze Union, Emissary Panda или Lucky Mouse) и Для просмотра ссылки Войди или Зарегистрируйся (Barium, Bronze Atlas или Wicked Panda).

Эксперты заключили, что китайские субъекты кибершпионажа имеют стратегический интерес на Ближнем Востоке. Хакеры продолжат изучать и совершенствовать свои инструменты с помощью новых методов уклонения от обнаружения, включая интеграцию и изменение общедоступного кода.

Поставщики телекоммуникационных услуг на Ближнем Востоке стали жертвами новых кибератак китайских кибершпионов в рамках кампании Operation Soft Cell. Атаки начались в первом квартале 2023 года и продолжаются до сих пор. Об этом заявили исследователи безопасности из SentinelOne и QGroup в совместном Для просмотра ссылки Войди

Начальная фаза атаки включает в себя проникновение на доступные в Интернете серверы Microsoft Exchange для развертывания веб-оболочек, используемых для выполнения команд, установления постоянства и доставки полезной нагрузки. Как только плацдарм установлен, злоумышленники проводят различные разведывательные операции, кражу учетных и конфиденциальных данных, а также боковое перемещение .

Кампания Operation Soft Cell, приписываемая китайским хакерам, нацелена на поставщиков телекоммуникационных услуг как минимум с 2012 года.

Киберпреступники, стоящие за Operation Soft Cell, отслеживаются Microsoft как Для просмотра ссылки Войди

Gallium также использует трудно обнаруживаемый бэкдор под кодовым названием PingPull в своих шпионских атаках, направленных Для просмотра ссылки Войди

Вредоносное ПО на основе Visual C++ PingPull предоставляет злоумышленнику возможность доступа к обратной оболочке и выполнения произвольных команд на скомпрометированном хосте. Функции ПО включают в себя выполнение файловых операций, перечисление томов хранилища и временные метки файлов.

Процесс выполнения «mim221»

Центральным элементом последней кампании является развертывание пользовательского варианта Mimikatz под названием «mim221», который включает новые функции защиты от обнаружения. Например, один из компонентов «mim221» выполняет следующие действия:

· Получение привилегии «SeDebugPrivilege» и «SYSTEM» путем олицетворения токена доступа. Это позволяет «mim221» проверять и извлекать учетные данные из процесса LSASS;

· Отключение ведения журнала событий Windows, чтобы избежать обнаружения;

· Внедрение DLL -библиотеки в LSASS в качестве пакета безопасности. Пакеты безопасности используются для расширения механизма проверки подлинности Windows и могут использоваться для выполнения вредоносного кода в контексте LSASS.

Атаки в конечном итоге оказались безуспешными: вредоносная активность была обнаружена и предотвращена до того, как хакеры развернули имплантаты в целевых сетях.

Предыдущие исследования Gallium указывают на тактическое сходство с другими китайскими APT-группами, такими как Для просмотра ссылки Войди

Эксперты заключили, что китайские субъекты кибершпионажа имеют стратегический интерес на Ближнем Востоке. Хакеры продолжат изучать и совершенствовать свои инструменты с помощью новых методов уклонения от обнаружения, включая интеграцию и изменение общедоступного кода.

- Источник новости

- www.securitylab.ru