Новая хитрая тактика или хакеры забыли добавить файлы?

Кибершпионская APT -группа «Bitter APT» атакует китайскую атомную энергетику с помощью фишинговых электронных писем для заражения устройств загрузчиками вредоносных программ. Об этом Для просмотра ссылки Войдиили Зарегистрируйся специалисты ИБ-компании Intezer в своём отчёте.

Группировка Bitter APT предположительно из Южной Азии, которая нацелена на крупные организации в энергетическом, инженерном и государственном секторах Азиатско-Тихоокеанского региона (АТР).

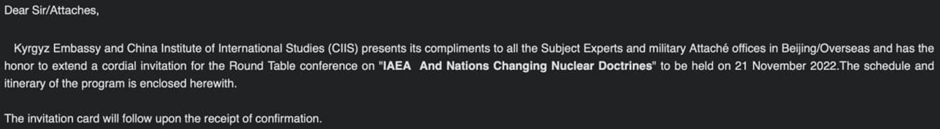

Согласно Intezer, в новой кампании Bitter отправляет различным китайским компаниям и учёным в области атомной энергетики электронные письма от имени посольства Кыргызстана в Пекине.

Электронное письмо содержит приглашение на конференцию по ядерной энергетике, проводимую посольством Кыргызстана, Международным агентством по атомной энергии (МАГАТЭ) и Китайским институтом международных исследований (CIIS).

Фишинговое письмо с «приглашением»

Имя, которым подписано электронное письмо, является настоящими именем сотрудника МИД Кыргызстана. Это свидетельствует о внимании Bitter APT к деталям, которые помогают повысить легитимность их сообщений.

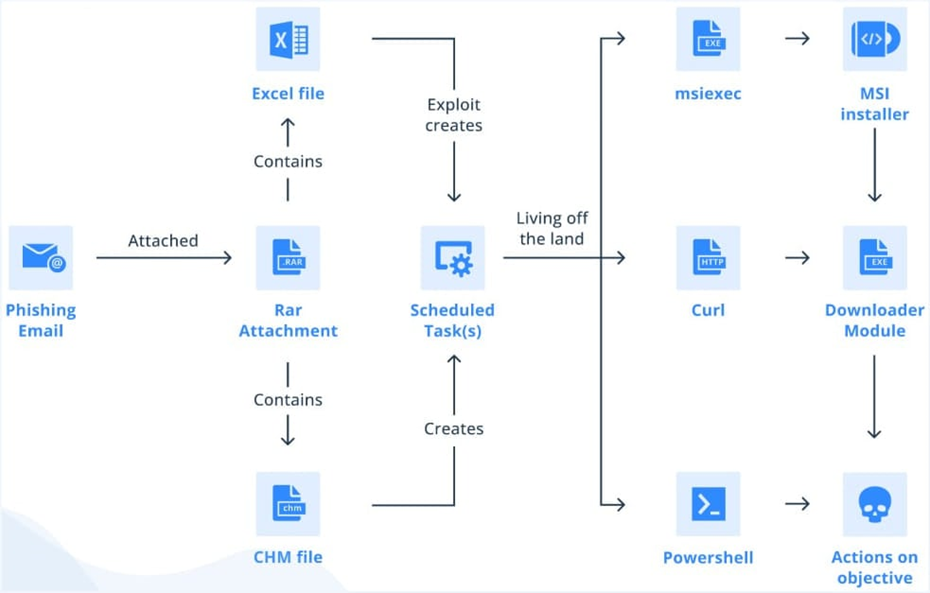

Получателю настоятельно рекомендуется загрузить вложение в виде RAR-архива, который якобы содержит пригласительный билет на конференцию, но на самом деле в архиве находится либо скомпилированный файл справки Microsoft HTMLHelp (CHM), либо вредоносный документ Excel.

В большинстве случаев Bitter APT использует полезную нагрузку CHM, которая выполняет команды для создания запланированных задач в скомпрометированной системе и доставки полезной нагрузки следующего этапа.

Если пользователь открыл вредоносный документ Excel, то запланированная задача выполняется за счет использования старой уязвимости Для просмотра ссылки Войдиили Зарегистрируйся . Задача использует двоичный файл «msiexec», который использует метод Living off the Land ( LoTL-атака ) для выполнения удаленной полезной нагрузки MSI с C2-сервера .

ПО словам Intezer, хакеры, вероятно, предпочитают полезные нагрузки CHM, потому что эти нагрузки:

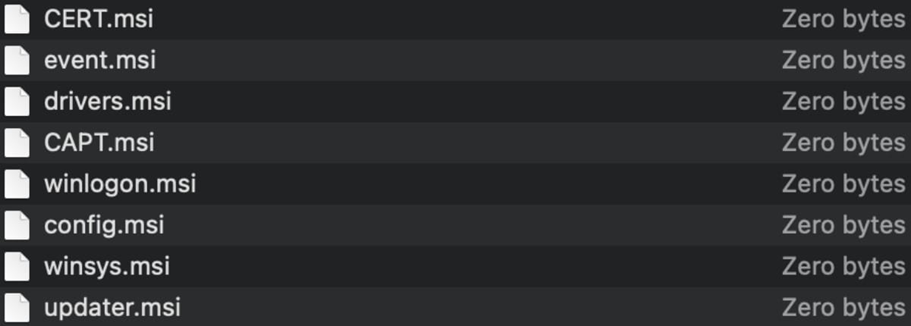

Полезная нагрузка второго этапа — это файл MSI или PowerShell , если используется полезная нагрузка CHM, или файл EXE, если используется полезная нагрузка документа Excel. Чтобы избежать обнаружения, полезная нагрузка второго этапа не содержит никаких файлов – она пустая.

Пустая полезная нагрузка позволяет киберпреступнику изучить журналы сервера, регистрирующие зараженные машины, прежде чем заменять пустые файлы реальной полезной нагрузкой, если цель является ценной для злоумышленника. Это позволяет защитить следующий этап атаки от обнаружения.

Пустые полезные нагрузки MSI

Аналитики Intezer не смогли получить какие-либо фактические полезные нагрузки, доставленные в ходе этой кампании, но предположили, что они могут включать в себя кейлоггеры, RAT -трояны и инфостилеры.

Цепочка атаки Bitter APT

Получатели электронных писем должны проявлять повышенную бдительность при обнаружении файлов CHM в прикрепленных архивах, поскольку эти файлы потенциально могут содержать вредоносный контент. Также с подозрением следует относиться и к самим архивам, так как они могут обходить антивирусное ПО, а значит, высока вероятность того, что они являются вредоносными.

В июле 2022 было обнаружено, что группировка Bitter APT Для просмотра ссылки Войдиили Зарегистрируйся , внедряя в системы RAT-трояны с помощью вредоносных файлов. Примечательно, что в этой кампании тоже использовалась уязвимость Equation Editor.

Также в августе 2022 специалисты Meta* сообщили, что Для просмотра ссылки Войдиили Зарегистрируйся , нацеленные на пользователей iOS и Android. Версия для iOS представляет собой чат и доставляется через сервис Apple Testflight – тестовую среду для разработчиков приложений.

<span style="font-size: 8pt;">*Признана экстремистской организацией и запрещена в РФ.</span>

Кибершпионская APT -группа «Bitter APT» атакует китайскую атомную энергетику с помощью фишинговых электронных писем для заражения устройств загрузчиками вредоносных программ. Об этом Для просмотра ссылки Войди

Группировка Bitter APT предположительно из Южной Азии, которая нацелена на крупные организации в энергетическом, инженерном и государственном секторах Азиатско-Тихоокеанского региона (АТР).

Согласно Intezer, в новой кампании Bitter отправляет различным китайским компаниям и учёным в области атомной энергетики электронные письма от имени посольства Кыргызстана в Пекине.

Электронное письмо содержит приглашение на конференцию по ядерной энергетике, проводимую посольством Кыргызстана, Международным агентством по атомной энергии (МАГАТЭ) и Китайским институтом международных исследований (CIIS).

Фишинговое письмо с «приглашением»

Имя, которым подписано электронное письмо, является настоящими именем сотрудника МИД Кыргызстана. Это свидетельствует о внимании Bitter APT к деталям, которые помогают повысить легитимность их сообщений.

Получателю настоятельно рекомендуется загрузить вложение в виде RAR-архива, который якобы содержит пригласительный билет на конференцию, но на самом деле в архиве находится либо скомпилированный файл справки Microsoft HTMLHelp (CHM), либо вредоносный документ Excel.

В большинстве случаев Bitter APT использует полезную нагрузку CHM, которая выполняет команды для создания запланированных задач в скомпрометированной системе и доставки полезной нагрузки следующего этапа.

Если пользователь открыл вредоносный документ Excel, то запланированная задача выполняется за счет использования старой уязвимости Для просмотра ссылки Войди

ПО словам Intezer, хакеры, вероятно, предпочитают полезные нагрузки CHM, потому что эти нагрузки:

- не требуют использования жертвой уязвимой версии Microsoft Office;

- могут обходить статический анализ благодаря LZX-сжатию;

- требуют минимального взаимодействия с пользователем для работы.

Полезная нагрузка второго этапа — это файл MSI или PowerShell , если используется полезная нагрузка CHM, или файл EXE, если используется полезная нагрузка документа Excel. Чтобы избежать обнаружения, полезная нагрузка второго этапа не содержит никаких файлов – она пустая.

Пустая полезная нагрузка позволяет киберпреступнику изучить журналы сервера, регистрирующие зараженные машины, прежде чем заменять пустые файлы реальной полезной нагрузкой, если цель является ценной для злоумышленника. Это позволяет защитить следующий этап атаки от обнаружения.

Пустые полезные нагрузки MSI

Аналитики Intezer не смогли получить какие-либо фактические полезные нагрузки, доставленные в ходе этой кампании, но предположили, что они могут включать в себя кейлоггеры, RAT -трояны и инфостилеры.

Цепочка атаки Bitter APT

Получатели электронных писем должны проявлять повышенную бдительность при обнаружении файлов CHM в прикрепленных архивах, поскольку эти файлы потенциально могут содержать вредоносный контент. Также с подозрением следует относиться и к самим архивам, так как они могут обходить антивирусное ПО, а значит, высока вероятность того, что они являются вредоносными.

В июле 2022 было обнаружено, что группировка Bitter APT Для просмотра ссылки Войди

Также в августе 2022 специалисты Meta* сообщили, что Для просмотра ссылки Войди

<span style="font-size: 8pt;">*Признана экстремистской организацией и запрещена в РФ.</span>

- Источник новости

- www.securitylab.ru