Вредонос способен красть активы из более 50 источников.

Специалисты компании Elastic Security Labs Для просмотра ссылки Войдиили Зарегистрируйся , что за последние месяцы участились случаи злоупотребления рекламой Google для распространения нового вредоносного ПО под названием «LOBSHOT». На основании анализа эксперты приписали кампанию группировке TA505, связанной с вредоносным ПО Для просмотра ссылки Войди или Зарегистрируйся , Для просмотра ссылки Войди или Зарегистрируйся и Для просмотра ссылки Войди или Зарегистрируйся .

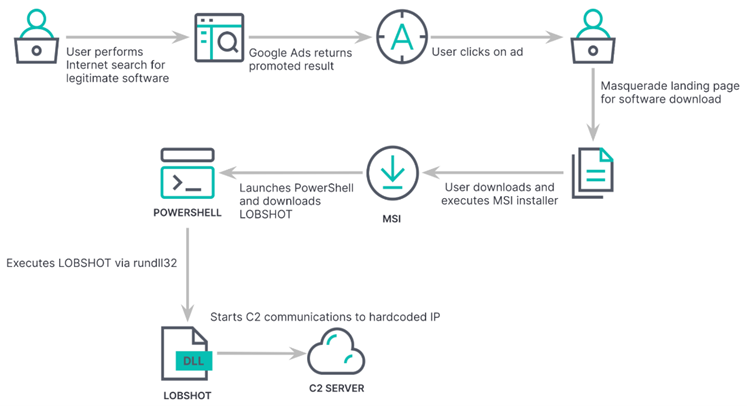

Обнаруженная кампания нацелена на пользователей, которые ищут в Google ссылки на скачивания различных программ. В одном случае в поиске Google было обнаружено вредоносное объявление, рекламирующее приложение AnyDesk. Целевые страницы выглядели очень похоже на исходный веб-сайт и содержали кнопку загрузки MSI-установщика. Как только жертва нажимала на кнопку, вредоносное ПО LOBSHOT загружалось в систему и запускалось без ведома пользователя.

Поддельная страница для загрузки AnyDesk

Эксперты предположили, что LOBSHOT предназначен для кражи денежных средств, в том числе криптовалюты. Бэкдор также обладает возможностью кражи информации.

LOBSHOT способен похищать криптовалюту из 32 расширений кошельков для Google Chrome, 9 расширений кошельков для Microsoft Edge и 11 расширений кошельков для Mozilla Firefox. Одна из основных возможностей LOBSHOT – использование компонента Hidden Virtual Network Computing ( hVNC ), который затрудняет обнаружение антивирусными решениями.

Цепочка заражения LOBSHOT

Распространение LOBSHOT с помощью кампаний вредоносной рекламы указывает на то, что киберпреступники будут продолжать использовать этот метод для расширения своих атак. Несмотря на то, что этот тип вредоносного ПО еще не расширил область своей атаки, в конечном итоге он обладает функциями, которые помогают злоумышленникам быстро действовать на начальном этапе, позволяя им удалённо получить полный контроль над системами.

Специалисты компании Elastic Security Labs Для просмотра ссылки Войди

Обнаруженная кампания нацелена на пользователей, которые ищут в Google ссылки на скачивания различных программ. В одном случае в поиске Google было обнаружено вредоносное объявление, рекламирующее приложение AnyDesk. Целевые страницы выглядели очень похоже на исходный веб-сайт и содержали кнопку загрузки MSI-установщика. Как только жертва нажимала на кнопку, вредоносное ПО LOBSHOT загружалось в систему и запускалось без ведома пользователя.

Поддельная страница для загрузки AnyDesk

Эксперты предположили, что LOBSHOT предназначен для кражи денежных средств, в том числе криптовалюты. Бэкдор также обладает возможностью кражи информации.

LOBSHOT способен похищать криптовалюту из 32 расширений кошельков для Google Chrome, 9 расширений кошельков для Microsoft Edge и 11 расширений кошельков для Mozilla Firefox. Одна из основных возможностей LOBSHOT – использование компонента Hidden Virtual Network Computing ( hVNC ), который затрудняет обнаружение антивирусными решениями.

Цепочка заражения LOBSHOT

Распространение LOBSHOT с помощью кампаний вредоносной рекламы указывает на то, что киберпреступники будут продолжать использовать этот метод для расширения своих атак. Несмотря на то, что этот тип вредоносного ПО еще не расширил область своей атаки, в конечном итоге он обладает функциями, которые помогают злоумышленникам быстро действовать на начальном этапе, позволяя им удалённо получить полный контроль над системами.

- Источник новости

- www.securitylab.ru