Клиенты итальянских банков с 2019 года становятся жертвами многоэтапной кампании по краже и отмыванию средств.

Специалисты ИБ-компании Cleafy Для просмотра ссылки Войдиили Зарегистрируйся , что корпоративные клиенты итальянских банков как минимум с 2019 года подвергаются финансовому мошенничеству в ходе продолжающейся кампании, в которой используется новый набор инструментов для веб-инъекций под названием «drIBAN».

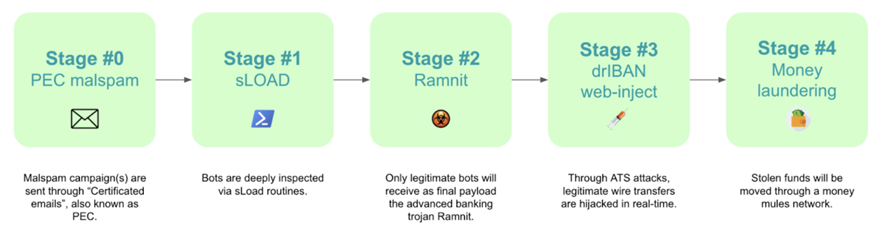

Основная цель мошеннических операций drIBAN — заразить рабочие станции Windows внутри корпоративной среды, пытаясь изменить банковские переводы клиентов банков путем смены получателя и перевода денег на банковский счет мошенника. Банковские счета контролируются либо самими злоумышленниками, либо их аффилированными лицами, которые впоследствии отмывают украденные средства.

Цепочка атак начинается с сертифицированного электронного письма ( PEC ), которое даёт получателю ложное чувство безопасности. Фишинговое письмо содержат исполняемый файл, который действует как загрузчик для вредоносного ПО под названием sLoad (Starslord).

PowerShell -загрузчик sLoad — это инструмент разведки, который собирает и извлекает информацию из скомпрометированного хоста с целью оценки цели и доставки полезной нагрузки трояна Ramnit , если цель считается прибыльной.

Такая «фаза обогащения» может продолжаться несколько дней или недель, в зависимости от количества зараженных машин. Дополнительные загрузки затем удаляются, чтобы сделать полученный ботнет более надежным.

sLoad также использует методы Living off the Land ( LotL-атака ), злоупотребляя легитимными инструментами Windows (PowerShell и BITSAdmin ), чтобы обходить средства обнаружения.

Еще одной характеристикой вредоносного ПО является его способность сверяться с предопределенным списком корпоративных банковских учреждений, чтобы определить, принадлежит ли взломанный компьютер какому-либо банку из списка, и если да, то приступить к заражению. Все боты, успешно прошедшие эти этапы, отбираются операторами ботнета для участия в следующем этапе, на котором будет установлен Ramnit, один из самых совершенных банковских троянов.

Специалисты ИБ-компании Cleafy Для просмотра ссылки Войди

Основная цель мошеннических операций drIBAN — заразить рабочие станции Windows внутри корпоративной среды, пытаясь изменить банковские переводы клиентов банков путем смены получателя и перевода денег на банковский счет мошенника. Банковские счета контролируются либо самими злоумышленниками, либо их аффилированными лицами, которые впоследствии отмывают украденные средства.

Цепочка атак начинается с сертифицированного электронного письма ( PEC ), которое даёт получателю ложное чувство безопасности. Фишинговое письмо содержат исполняемый файл, который действует как загрузчик для вредоносного ПО под названием sLoad (Starslord).

PowerShell -загрузчик sLoad — это инструмент разведки, который собирает и извлекает информацию из скомпрометированного хоста с целью оценки цели и доставки полезной нагрузки трояна Ramnit , если цель считается прибыльной.

Такая «фаза обогащения» может продолжаться несколько дней или недель, в зависимости от количества зараженных машин. Дополнительные загрузки затем удаляются, чтобы сделать полученный ботнет более надежным.

sLoad также использует методы Living off the Land ( LotL-атака ), злоупотребляя легитимными инструментами Windows (PowerShell и BITSAdmin ), чтобы обходить средства обнаружения.

Еще одной характеристикой вредоносного ПО является его способность сверяться с предопределенным списком корпоративных банковских учреждений, чтобы определить, принадлежит ли взломанный компьютер какому-либо банку из списка, и если да, то приступить к заражению. Все боты, успешно прошедшие эти этапы, отбираются операторами ботнета для участия в следующем этапе, на котором будет установлен Ramnit, один из самых совершенных банковских троянов.

- Источник новости

- www.securitylab.ru