Новый фишинговый набор злоупотребляет доменами ".zip", отображая поддельные окна WinRar или Проводника Windows в браузере.

Новый фишинговый набор « Для просмотра ссылки Войдиили Зарегистрируйся » злоупотребляет доменами ZIP, отображая поддельные окна WinRAR или Проводника Windows в браузере, чтобы убедить пользователей запустить вредоносные файлы.

В начале мая Google начал предлагать возможность регистрировать домены верхнего уровня (TLD) «ZIP» для размещения веб-сайтов или email-адресов. Основная проблема домена заключается в том, что некоторые сайты автоматически превращают строку, оканчивающуюся на «.zip», например «setup.zip», в кликабельную ссылку, которая может использоваться для доставки вредоносного ПО или фишинговых атак.

Twitter* превращает домен «setup.zip» в ссылку

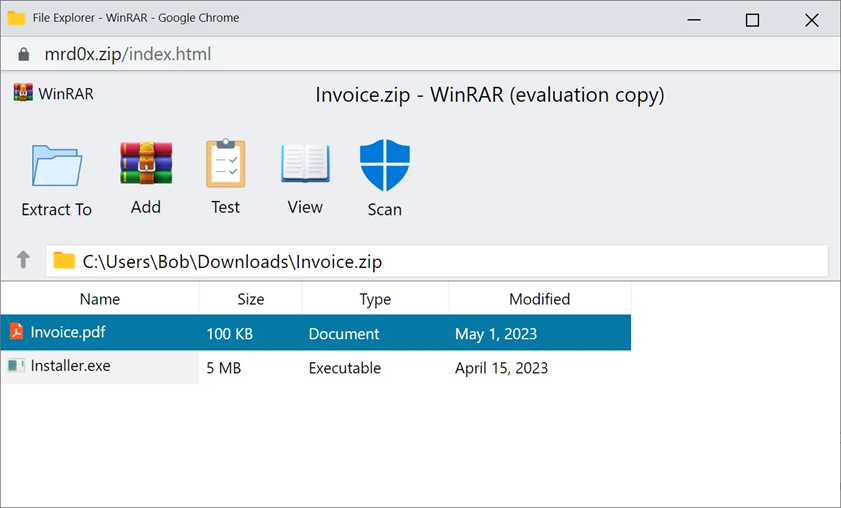

Исследователь безопасности «mr.d0x» разработал умный фишинговый набор инструментов, который позволяет создавать поддельные окна WinRar в браузере и окна Проводника Windows, которые отображаются на доменах ZIP, чтобы обмануть пользователей и заставить их думать, что они открыли .zip-файл.

Техника похожа на атаку «браузер в браузере» ( BItB ) - способ кражи учетных данных для входа в систему имитирует всплывающие окна браузера от Google, Microsoft и других поставщиков услуг аутентификации, которые запрашивают имя пользователя и пароль. По словам эксперта, с помощью фишинговой атаки вы имитируете ПО для архивации файлов (например, WinRAR) в браузере и используете домен «.zip», чтобы придать ему правдоподобности.

В демонстрации набор инструментов можно использовать для встраивания поддельного окна WinRar непосредственно в браузер при открытии домена «.zip», создавая видимость того, что пользователь открыл ZIP-архив и теперь видит файлы внутри него.

Поддельное окно WinRar в браузере

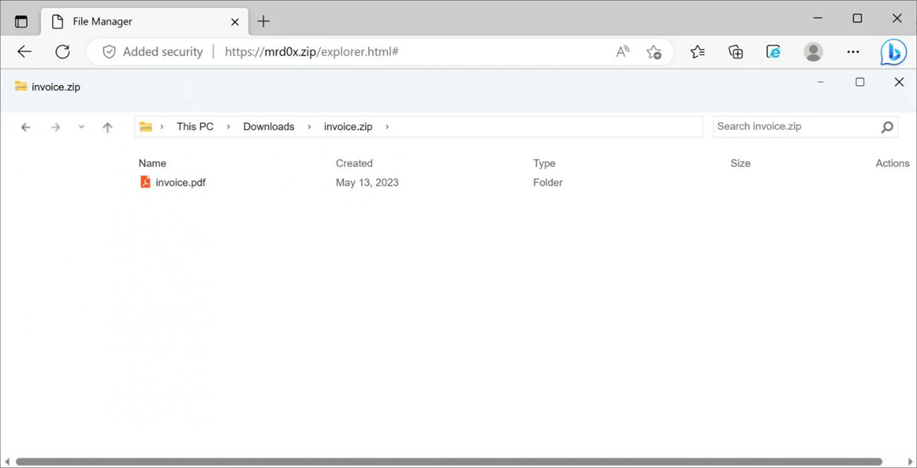

mr.d0x также создал другой вариант, который отображает поддельный Проводник Windows в браузере под видом открытия ZIP-файла. Этот шаблон является скорее работой в процессе разработки и поэтому имеет некоторые недостающие элементы.

Фишинговый набор можно использовать как для кражи учетных данных, так и для доставки вредоносного ПО. Например, если пользователь дважды щелкнет PDF-файл в поддельном окне WinRar, он может быть перенаправлен на другую страницу, где его попросят указать учетные данные, чтобы просмотреть файл.

Поддельный PDF-файл во всплывающем окне

Набор инструментов также может использоваться для доставки вредоносного ПО, отображая PDF-файл, который при открытии загружает.exe-файл. Например, поддельное окно архива может показывать файл «document.pdf», но при щелчке по нему браузер загружает «document.pdf.exe».

Поскольку Windows по умолчанию не показывает расширения файлов, пользователь просто увидит PDF-файл в своей папке загрузок и дважды щелкнет по нему, не осознавая, что это исполняемый файл. Новая техника показывает, как домены ZIP могут быть использованы для создания умных фишинговых атак и доставки вредоносного ПО или кражи учетных данных.

Новый фишинговый набор « Для просмотра ссылки Войди

В начале мая Google начал предлагать возможность регистрировать домены верхнего уровня (TLD) «ZIP» для размещения веб-сайтов или email-адресов. Основная проблема домена заключается в том, что некоторые сайты автоматически превращают строку, оканчивающуюся на «.zip», например «setup.zip», в кликабельную ссылку, которая может использоваться для доставки вредоносного ПО или фишинговых атак.

Twitter* превращает домен «setup.zip» в ссылку

Исследователь безопасности «mr.d0x» разработал умный фишинговый набор инструментов, который позволяет создавать поддельные окна WinRar в браузере и окна Проводника Windows, которые отображаются на доменах ZIP, чтобы обмануть пользователей и заставить их думать, что они открыли .zip-файл.

Техника похожа на атаку «браузер в браузере» ( BItB ) - способ кражи учетных данных для входа в систему имитирует всплывающие окна браузера от Google, Microsoft и других поставщиков услуг аутентификации, которые запрашивают имя пользователя и пароль. По словам эксперта, с помощью фишинговой атаки вы имитируете ПО для архивации файлов (например, WinRAR) в браузере и используете домен «.zip», чтобы придать ему правдоподобности.

В демонстрации набор инструментов можно использовать для встраивания поддельного окна WinRar непосредственно в браузер при открытии домена «.zip», создавая видимость того, что пользователь открыл ZIP-архив и теперь видит файлы внутри него.

Поддельное окно WinRar в браузере

mr.d0x также создал другой вариант, который отображает поддельный Проводник Windows в браузере под видом открытия ZIP-файла. Этот шаблон является скорее работой в процессе разработки и поэтому имеет некоторые недостающие элементы.

Фишинговый набор можно использовать как для кражи учетных данных, так и для доставки вредоносного ПО. Например, если пользователь дважды щелкнет PDF-файл в поддельном окне WinRar, он может быть перенаправлен на другую страницу, где его попросят указать учетные данные, чтобы просмотреть файл.

Поддельный PDF-файл во всплывающем окне

Набор инструментов также может использоваться для доставки вредоносного ПО, отображая PDF-файл, который при открытии загружает.exe-файл. Например, поддельное окно архива может показывать файл «document.pdf», но при щелчке по нему браузер загружает «document.pdf.exe».

Поскольку Windows по умолчанию не показывает расширения файлов, пользователь просто увидит PDF-файл в своей папке загрузок и дважды щелкнет по нему, не осознавая, что это исполняемый файл. Новая техника показывает, как домены ZIP могут быть использованы для создания умных фишинговых атак и доставки вредоносного ПО или кражи учетных данных.

- Источник новости

- www.securitylab.ru