Беженцам из Северной Кореи следует внимательно следить за своими словами.

Северокорейская хакерская группа APT37 использует новое вредоносное ПО FadeStealer для кражи информации и прослушивания телефонных разговоров.

APT37 (также известная как StarCruft, Reaper или RedEyes) считается спонсируемой государством хакерской группой с долгой историей проведения кибершпионских атак, связанных с интересами Северной Кореи. Атаки группы нацелены на перебежчиков из Северной Кореи, образовательные учреждения и организации, базирующиеся в ЕС.

В Для просмотра ссылки Войдиили Зарегистрируйся Центра экстренного реагирования на угрозы безопасности AhnLab Security ( ASEC ) исследователи рассказали о новых бэкдорах «AblyGo» и «FadeStealer», которые злоумышленники используют в кибершпионских атаках.

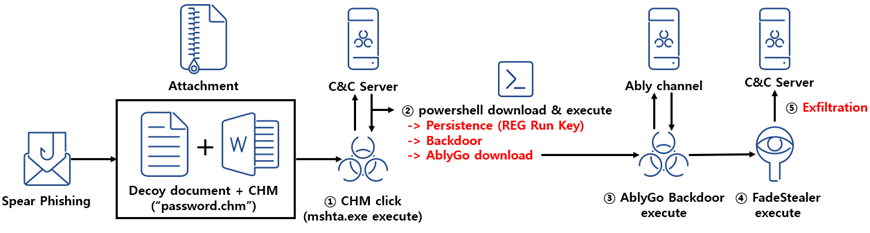

Цепочка атаки APT37

Предполагается, что вредоносная программа доставляется с помощью фишинговых писем с вложенными архивами, содержащими защищенные паролем документы Word и Hangul Word Processor (файлы .docx и .hwp) и CHM-файл Windows «password.chm».

ASEC полагает, что фишинговые электронные письма предписывают получателю открыть CHM-файл, чтобы получить пароль для документов. Открытие CHM-файла запускает процесс заражения на устройстве Windows.

Вредоносное ПО используется для развертывания бэкдора на базе GoLang под названием « Для просмотра ссылки Войдиили Зарегистрируйся », предназначенного для повышения привилегий, кражи данных и доставки дополнительных вредоносных программ на устройство. AblyGo backdoor использует платформу Ably Platform , службу API, которая позволяет разработчикам развертывать функции и доставку информации в реальном времени в своих приложениях.

Злоумышленники используют ABLY в качестве сервера управления и контроля для отправки команд бэкдору, а затем для эксфильтрации данных. Поскольку Ably легитимная платформа, киберпреступники, вероятно, используют ее для уклонения от средств мониторинга сети и ПО безопасности.

FadeStealer прослушивает устройство

В конечном счете, бэкдоры развертывают последнюю полезную нагрузку в виде инфостилера «FadeStealer». Вредоносное ПО крадёт следующую информацию:

Затем злоумышленники могут проанализировать собранные данные, чтобы украсть конфиденциальную информацию для использования правительством Северной Кореи или проведения дальнейших атак.

Недавно Для просмотра ссылки Войдиили Зарегистрируйся , что группировка APT37 использует новое уклончивое вредоносное ПО M2RAT и стеганографию для сбора разведданных. Кроме того, недавно исследователи безопасности из ИБ-компании Для просмотра ссылки Войди или Зарегистрируйся Для просмотра ссылки Войди или Зарегистрируйся , что APT37 использует LNK-файлы для доставки RAT-трояна RokRAT с июля 2022 года.

Северокорейская хакерская группа APT37 использует новое вредоносное ПО FadeStealer для кражи информации и прослушивания телефонных разговоров.

APT37 (также известная как StarCruft, Reaper или RedEyes) считается спонсируемой государством хакерской группой с долгой историей проведения кибершпионских атак, связанных с интересами Северной Кореи. Атаки группы нацелены на перебежчиков из Северной Кореи, образовательные учреждения и организации, базирующиеся в ЕС.

В Для просмотра ссылки Войди

Цепочка атаки APT37

Предполагается, что вредоносная программа доставляется с помощью фишинговых писем с вложенными архивами, содержащими защищенные паролем документы Word и Hangul Word Processor (файлы .docx и .hwp) и CHM-файл Windows «password.chm».

ASEC полагает, что фишинговые электронные письма предписывают получателю открыть CHM-файл, чтобы получить пароль для документов. Открытие CHM-файла запускает процесс заражения на устройстве Windows.

Вредоносное ПО используется для развертывания бэкдора на базе GoLang под названием « Для просмотра ссылки Войди

Злоумышленники используют ABLY в качестве сервера управления и контроля для отправки команд бэкдору, а затем для эксфильтрации данных. Поскольку Ably легитимная платформа, киберпреступники, вероятно, используют ее для уклонения от средств мониторинга сети и ПО безопасности.

FadeStealer прослушивает устройство

В конечном счете, бэкдоры развертывают последнюю полезную нагрузку в виде инфостилера «FadeStealer». Вредоносное ПО крадёт следующую информацию:

- снимки экрана;

- нажатия клавиш;

- файлы, собранные с подключенных смартфонов и съемных устройств;

- запись звука с подключенного микрофона (что позволяет хакерам прослушивать разговоры жертвы).

Затем злоумышленники могут проанализировать собранные данные, чтобы украсть конфиденциальную информацию для использования правительством Северной Кореи или проведения дальнейших атак.

Недавно Для просмотра ссылки Войди

- Источник новости

- www.securitylab.ru