Скрываясь под легитимным трафиком, вредоносное ПО крадёт файлы и устанавливает бэкдоры.

Согласно Для просмотра ссылки Войдиили Зарегистрируйся ИБ-компании ESET , спонсируемая правительством Ирана группировка OilRig в течение 2022 года развернула 3 различных загрузчика вредоносного ПО для обеспечения постоянного доступа к организациям в Израиле.

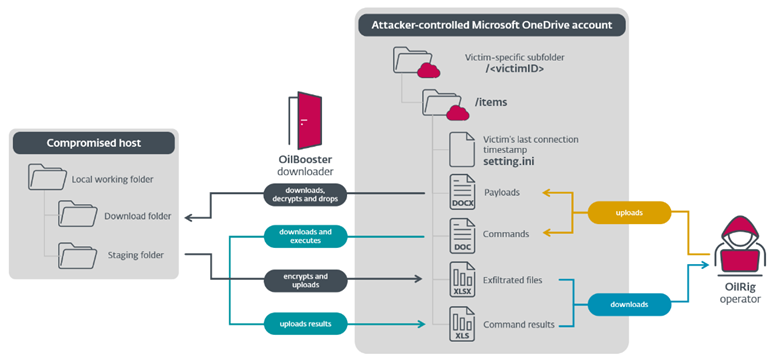

Развернутые инструменты получили названия ODAgent, OilCheck и OilBooster. Кроме того, группа использовала обновленную версию своего загрузчика под названием SampleCheck5000 (SC5k). Загрузчики примечательны использованием облачных сервисов Microsoft для коммуникации серверами управления и контроля (Command and Control, C2 ) и передачи данных, включая API Microsoft Graph для OneDrive и Outlook, а также API веб-служб Microsoft Exchange (Exchange Web Services, EWS). Такая тактика позволяет скрыть инфраструктуру злоумышленника, маскируя её под обычный сетевой трафик.

Схема установки связи с C2-сервером с использованием общей учетной записи OneDrive

Среди целей атак находятся организации в сфере здравоохранения, производственная компания и местная государственная организация. Все они ранее уже подвергались атакам со стороны OilRig. Подробности о том, как именно были скомпрометированы цели, пока неизвестны, как и то, смогли ли атакующие сохранить своё присутствие в сетях для развертывания загрузчиков в разные моменты 2022 года.

или Зарегистрируйся в использовании электронной почты для передачи данных, хотя в случае PowerExchange данные отправляются на электронный адрес атакующего с использованием почтового сервера пострадавшей организации.

В каждом случае загрузчики используют общий аккаунт (почту или облачное хранилище), управляемый OilRig, для обмена сообщениями с операторами OilRig, при этом один и тот же аккаунт обычно используется несколькими жертвами. Загрузчики обращаются к этому аккаунту для загрузки команд и дополнительных полезных нагрузок, а также для отправки результатов команд и подготовленных файлов.

Согласно Для просмотра ссылки Войди

Развернутые инструменты получили названия ODAgent, OilCheck и OilBooster. Кроме того, группа использовала обновленную версию своего загрузчика под названием SampleCheck5000 (SC5k). Загрузчики примечательны использованием облачных сервисов Microsoft для коммуникации серверами управления и контроля (Command and Control, C2 ) и передачи данных, включая API Microsoft Graph для OneDrive и Outlook, а также API веб-служб Microsoft Exchange (Exchange Web Services, EWS). Такая тактика позволяет скрыть инфраструктуру злоумышленника, маскируя её под обычный сетевой трафик.

Схема установки связи с C2-сервером с использованием общей учетной записи OneDrive

Среди целей атак находятся организации в сфере здравоохранения, производственная компания и местная государственная организация. Все они ранее уже подвергались атакам со стороны OilRig. Подробности о том, как именно были скомпрометированы цели, пока неизвестны, как и то, смогли ли атакующие сохранить своё присутствие в сетях для развертывания загрузчиков в разные моменты 2022 года.

- ODAgent – это загрузчик на C#/.NET, который использует API Microsoft OneDrive для коммуникации в качестве C2-сервера, позволяя злоумышленнику загружать и выполнять полезные данные, а также удалять промежуточные файлы.

- OilBooster, подобно ODAgent, использует API Microsoft OneDrive в роли C2-сервера. Также OilBooster использует API Microsoft Graph для подключения к учетной записи Microsoft Office 365. API используется для взаимодействия с учетной записью OneDrive злоумышленника, чтобы получать команды и полезные данные из папок, специфичных для жертвы.

- SampleCheck5000 взаимодействует с общим почтовым аккаунтом Microsoft Exchange, используя API веб-служб Office Exchange для загрузки и выполнения дополнительных инструментов OilRig.

- OilCheck использует технику SampleCheck5000 для извлечения команд из черновиков сообщений, но вместо API EWS использует API Microsoft Graph для сетевых коммуникаций.

В каждом случае загрузчики используют общий аккаунт (почту или облачное хранилище), управляемый OilRig, для обмена сообщениями с операторами OilRig, при этом один и тот же аккаунт обычно используется несколькими жертвами. Загрузчики обращаются к этому аккаунту для загрузки команд и дополнительных полезных нагрузок, а также для отправки результатов команд и подготовленных файлов.

- Источник новости

- www.securitylab.ru