Новая версия вируса PlugX испытывает прочность систем азиатского региона.

В Для просмотра ссылки Войдиили Зарегистрируйся Trend Micro было раскрыто, что китайская группировка Mustang Panda активизировала свои атаки на страны Азии, используя модифицированный вариант вируса PlugX под названием DOPLUGS. Новая версия отличается от предыдущих наличием уникальных функций и предназначена преимущественно для загрузки основного вируса.

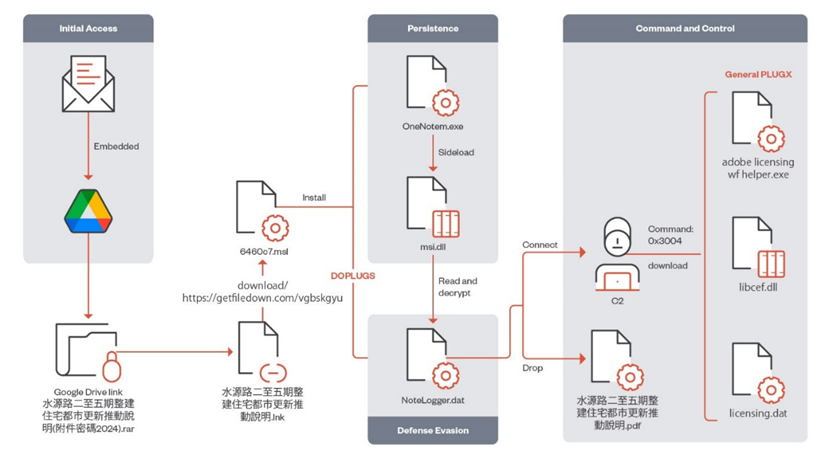

Основными целями атак стали Тайвань и Вьетнам, а также в меньшей степени Гонконг, Индия, Япония, Малайзия, Монголия и Китай. Цепочка зарежения начинается с рассылки фишинговых сообщений, через которые доставляется полезная нагрузка первого этапа. Эта нагрузка, отображая на экране жертвы поддельный документ, в фоновом режиме распаковывает подписанный исполняемый файл, уязвимый для боковой загрузки DLL ( DLL Sideloading ), чтобы загрузить вредоносную DLL-библиотеку, запускающую PlugX.

Вредоносная программа PlugX впоследствии доставляет троян удаленного доступа (Remote Access Trojan, RAT ) Poison Ivy или Cobalt Strike Beacon, чтобы установить соединение с сервером управления и контроля (Command and Control, C2 ).

Цепочка заражения DOPLUGS

DOPLUGS является загрузчиком с четырьмя командами управления, одна из которых предназначена для загрузки стандартной версии вируса PlugX. Trend Micro также идентифицировала образцы DOPLUGS, интегрированные с модулем KillSomeOne, отвечающим за распространение вредоносного ПО, сбор информации и кражу документов с USB-накопителей.

PlugX (также известный как Korplug) – модульный имплантат, устанавливаемый после эксплойта, который известен своими многочисленными функциями, в том числе эксфильтрация данных и способность использовать взломанную машину в злонамеренных целях.

Одним из ключевых методов, используемых PlugX, является техника DLL Sideloading, которая заключается в загрузке вредоносной DLL-библиотеки из программного приложения с цифровой подписью. Действительная цифровая подпись может сбить с толку некоторые инструменты безопасности, позволяя хакерам оставаться незамеченными, сохранять устойчивость, повышать привилегии и обходить ограничения на выполнение файлов.

В Для просмотра ссылки Войди

Основными целями атак стали Тайвань и Вьетнам, а также в меньшей степени Гонконг, Индия, Япония, Малайзия, Монголия и Китай. Цепочка зарежения начинается с рассылки фишинговых сообщений, через которые доставляется полезная нагрузка первого этапа. Эта нагрузка, отображая на экране жертвы поддельный документ, в фоновом режиме распаковывает подписанный исполняемый файл, уязвимый для боковой загрузки DLL ( DLL Sideloading ), чтобы загрузить вредоносную DLL-библиотеку, запускающую PlugX.

Вредоносная программа PlugX впоследствии доставляет троян удаленного доступа (Remote Access Trojan, RAT ) Poison Ivy или Cobalt Strike Beacon, чтобы установить соединение с сервером управления и контроля (Command and Control, C2 ).

Цепочка заражения DOPLUGS

DOPLUGS является загрузчиком с четырьмя командами управления, одна из которых предназначена для загрузки стандартной версии вируса PlugX. Trend Micro также идентифицировала образцы DOPLUGS, интегрированные с модулем KillSomeOne, отвечающим за распространение вредоносного ПО, сбор информации и кражу документов с USB-накопителей.

PlugX (также известный как Korplug) – модульный имплантат, устанавливаемый после эксплойта, который известен своими многочисленными функциями, в том числе эксфильтрация данных и способность использовать взломанную машину в злонамеренных целях.

Одним из ключевых методов, используемых PlugX, является техника DLL Sideloading, которая заключается в загрузке вредоносной DLL-библиотеки из программного приложения с цифровой подписью. Действительная цифровая подпись может сбить с толку некоторые инструменты безопасности, позволяя хакерам оставаться незамеченными, сохранять устойчивость, повышать привилегии и обходить ограничения на выполнение файлов.

- Источник новости

- www.securitylab.ru