Действительно ли Predator является тем, кем он себя позиционирует?

Компания Insikt Для просмотра ссылки Войдиили Зарегистрируйся новую инфраструктуру, предположительно используемую операторами коммерческого шпионского ПО Predator по меньшей мере в 11 странах.

Анализируя домены, которые могли использоваться для распространения программы, специалисты обнаружили потенциальных клиентов Predator в Анголе, Армении, Ботсване, Египте, Индонезии, Казахстане, Монголии, Омане, Филиппинах, Саудовской Аравии, а также в Тринидаде и Тобаго.

Predator — это сложное шпионское ПО, разработанное израильским консорциумом Intellexa , используемое с 2019 года для заражения устройств на базе Android и iPhone. Predator позволяет получить доступ к микрофону, камере устройства, а также ко всем хранимым или передаваемым данным, включая контакты, сообщения, фотографии и видео. Программа оставляет минимум следов на целевом устройстве, что затрудняет её исследование.

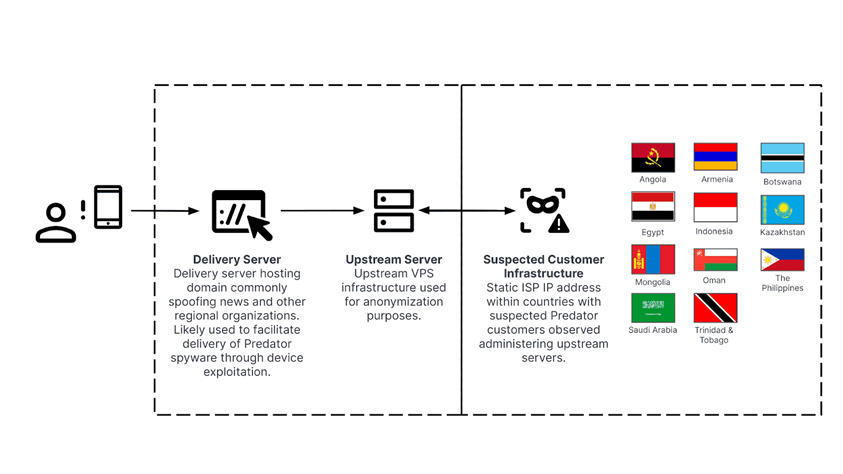

В ходе анализе группа Insikt обнаружила новую многоуровневую сеть доставки Predator, включающую:

Многоуровневая архитектура сети доставки Predator

<span style="font-size: 12pt;">Не только для правоохранительных органов</span>

Технологии шпионского ПО, такие как Predator и Pegasus , рекламируются как инструменты, предназначенные для борьбы с терроризмом и использования правоохранительными органами. Однако они постоянно используются для целенаправленных атак на гражданское общество, включая журналистов, политиков и активистов. Например, в 2021 году телефон египетского оппозиционного политика Для просмотра ссылки Войдиили Зарегистрируйся в кампании, за которой стояло египетское правительство, как считают специалисты Citizen Lab.

Клиенты Predator обычно нацеливаются на высокопоставленных лиц, которые могут иметь значительную разведывательную ценность из-за высоких затрат на развертывание и оплаты за каждое заражение. Использование коммерческого шпионского ПО не в рамках расследования преступлений и борьбы с терроризмом создает риски для конфиденциальности, правовой защиты или физической безопасности конечных целей, их работодателей и субъектов, осуществляющих такую деятельность.

В прошлом году исследовательские группы Cisco Talos и Citizen Lab Для просмотра ссылки Войдиили Зарегистрируйся Predator и его загрузчика Alien, а также раскрыли детали работы шпионского ПО. И даже после глубокого анализа специалистов совершенное шпионское ПО осталось неизведанным.

Компания Insikt Для просмотра ссылки Войди

Анализируя домены, которые могли использоваться для распространения программы, специалисты обнаружили потенциальных клиентов Predator в Анголе, Армении, Ботсване, Египте, Индонезии, Казахстане, Монголии, Омане, Филиппинах, Саудовской Аравии, а также в Тринидаде и Тобаго.

Predator — это сложное шпионское ПО, разработанное израильским консорциумом Intellexa , используемое с 2019 года для заражения устройств на базе Android и iPhone. Predator позволяет получить доступ к микрофону, камере устройства, а также ко всем хранимым или передаваемым данным, включая контакты, сообщения, фотографии и видео. Программа оставляет минимум следов на целевом устройстве, что затрудняет её исследование.

В ходе анализе группа Insikt обнаружила новую многоуровневую сеть доставки Predator, включающую:

- серверы доставки (Delivery Server) – сервер, который используется для первоначального заражения целевых устройств. Он обычно размещает вредоносный контент или инструменты эксплуатации уязвимостей. На таких серверах часто размещаются домены, подделывающие веб-сайты конкретных организаций, что может представлять интерес для цели. Некоторые из доменов маскируются под легитимные новостные порталы, сайты прогноза погоды или конкретные компании, чтобы обмануть пользователя и заставить его загрузить шпионское ПО;

- VPS-серверы (расположены выше серверов доставки) — это серверы, расположенные между серверами доставки и конечными операторами шпионского ПО (в данном случае, клиентами Predator). Они могут использоваться для анонимизации трафика, обеспечения дополнительного уровня защиты для операторов и усложнения процесса прослеживания источника атаки. VPS-серверы могут управлять данными, передаваемыми между зараженным устройством и операторами, скрывая при этом реальное местоположение и идентичность операторов;

- инфраструктуру, предположительно связанную с клиентами Predator. Вышестоящие серверы взаимодействовали со статическими адресами интернет-провайдеров внутри страны, которые, вероятно, были связаны с клиентами Predator.

Многоуровневая архитектура сети доставки Predator

<span style="font-size: 12pt;">Не только для правоохранительных органов</span>

Технологии шпионского ПО, такие как Predator и Pegasus , рекламируются как инструменты, предназначенные для борьбы с терроризмом и использования правоохранительными органами. Однако они постоянно используются для целенаправленных атак на гражданское общество, включая журналистов, политиков и активистов. Например, в 2021 году телефон египетского оппозиционного политика Для просмотра ссылки Войди

Клиенты Predator обычно нацеливаются на высокопоставленных лиц, которые могут иметь значительную разведывательную ценность из-за высоких затрат на развертывание и оплаты за каждое заражение. Использование коммерческого шпионского ПО не в рамках расследования преступлений и борьбы с терроризмом создает риски для конфиденциальности, правовой защиты или физической безопасности конечных целей, их работодателей и субъектов, осуществляющих такую деятельность.

В прошлом году исследовательские группы Cisco Talos и Citizen Lab Для просмотра ссылки Войди

- Источник новости

- www.securitylab.ru