Специалисты из Palo Alto делают всё возможное, чтобы защитить пользователей, но даже этого может быть недостаточно.

На просторах интернета Для просмотра ссылки Войдиили Зарегистрируйся для критической уязвимости в программном обеспечении PAN-OS, используемом в брандмауэрах Palo Alto Networks . Уязвимость Для просмотра ссылки Войди или Зарегистрируйся о которой Для просмотра ссылки Войди или Зарегистрируйся позволяет злоумышленникам выполнять произвольный код с правами суперпользователя на сетевых экранах с включённой функцией GlobalProtect или сбором телеметрии.

Если ранее компания активно предлагала пользователям банально отключить вышеуказанные функции, чтобы избежать атаки, сейчас специалисты с удивлением для себя обнаружили, что эти меры оказались неэффективными. Теперь основным рекомендуемым действием является установка последних обновлений программного обеспечения PAN-OS.

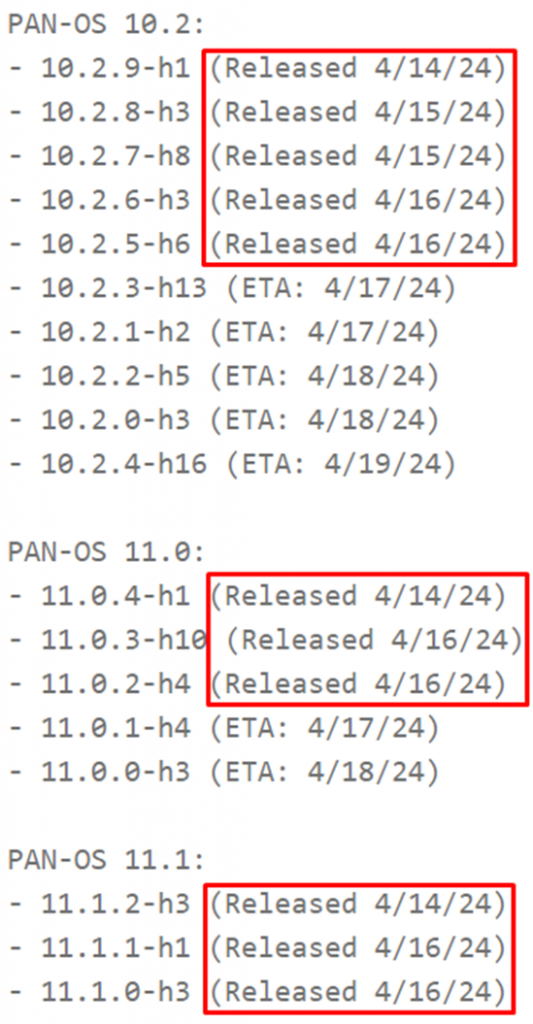

Сам по себе недостаток безопасности был обнаружен в версиях PAN-OS 10.2, 11.0 и 11.1. Согласно информации от компании Palo Alto Networks, выпуск исправлений идёт полным ходом, а на момент публикации данной новости для большинства уязвимых сборок ПО уже вышли исправления.

Тем не менее, по данным исследователя Ютаки Сэдзиямы, в настоящий момент Для просмотра ссылки Войдиили Зарегистрируйся Palo Alto Networks всё ещё находятся под угрозой из-за этой уязвимости, большая часть из них расположена в США.

Специалисты из лаборатории watchTowr Labs Для просмотра ссылки Войдиили Зарегистрируйся и представили доказательство концепции, демонстрирующее, как с помощью инъекции команд можно манипулировать устройствами, не защищёнными последними обновлениями.

Кроме того, стало известно, что уязвимость уже активно использовалась в марте текущего года для установки закладок в брандмауэрах с помощью вредоносного ПО Upstyle, что позволяло атакующим получить доступ к внутренним сетям и краже данных. Предполагается, что за атаками стоит спонсируемая государством группа UTA0218, однако с какой-либо конкретной страной эксперты её пока не связывают.

Агентство по кибербезопасности и инфраструктурной безопасности США ( CISA ) Для просмотра ссылки Войдиили Зарегистрируйся CVE-2024-3400 в свой каталог известных эксплуатируемых уязвимостей и потребовало от федеральных агентств обеспечить защиту своих устройств в срок до 19 апреля.

Для пользователей Palo Alto Networks с подпиской на «Threat Prevention» доступна активация специального средства защиты «Threat ID 95187», которое помогает блокировать атаки с использованием злополучной уязвимости CVE-2024-3400.

На просторах интернета Для просмотра ссылки Войди

Если ранее компания активно предлагала пользователям банально отключить вышеуказанные функции, чтобы избежать атаки, сейчас специалисты с удивлением для себя обнаружили, что эти меры оказались неэффективными. Теперь основным рекомендуемым действием является установка последних обновлений программного обеспечения PAN-OS.

Сам по себе недостаток безопасности был обнаружен в версиях PAN-OS 10.2, 11.0 и 11.1. Согласно информации от компании Palo Alto Networks, выпуск исправлений идёт полным ходом, а на момент публикации данной новости для большинства уязвимых сборок ПО уже вышли исправления.

Тем не менее, по данным исследователя Ютаки Сэдзиямы, в настоящий момент Для просмотра ссылки Войди

Специалисты из лаборатории watchTowr Labs Для просмотра ссылки Войди

Кроме того, стало известно, что уязвимость уже активно использовалась в марте текущего года для установки закладок в брандмауэрах с помощью вредоносного ПО Upstyle, что позволяло атакующим получить доступ к внутренним сетям и краже данных. Предполагается, что за атаками стоит спонсируемая государством группа UTA0218, однако с какой-либо конкретной страной эксперты её пока не связывают.

Агентство по кибербезопасности и инфраструктурной безопасности США ( CISA ) Для просмотра ссылки Войди

Для пользователей Palo Alto Networks с подпиской на «Threat Prevention» доступна активация специального средства защиты «Threat ID 95187», которое помогает блокировать атаки с использованием злополучной уязвимости CVE-2024-3400.

- Источник новости

- www.securitylab.ru