Иранские хакеры нашли новые способы скрытных шпионских атак.

Кибершпионская группа APT42 использует социальную инженерию для проникновения в корпоративные сети и облачные среды на Западе и на Ближнем Востоке.

О новой кампании Для просмотра ссылки Войдиили Зарегистрируйся Mandiant (Google), которая Для просмотра ссылки Войди или Зарегистрируйся деятельность группы в сентябре 2022 года. По данным специалистов, APT42 активна с 2015 года и провела как минимум 30 операций в 14 странах.

Основными целями APT42 являются неправительственные организации, СМИ, образовательные учреждения, активисты и юридические службы. Аналитики Google, отслеживающие операции группы, указывают, что для заражения целей используются вредоносные электронные письма с двумя настраиваемыми бэкдорами — Nicecurl и Tamecat. Инструменты позволяют выполнять команды и похищать данные.

APT42 выдает себя за различные СМИ, включая The Washington Post (США), The Economist (Великобритания), The Jerusalem Post (IL), Khaleej Times (ОАЭ), Azadliq (Азербайджан), при этом в атаках часто используются домены с опечаткой (Typosquatting), например, «washinqtonpost[.]press»

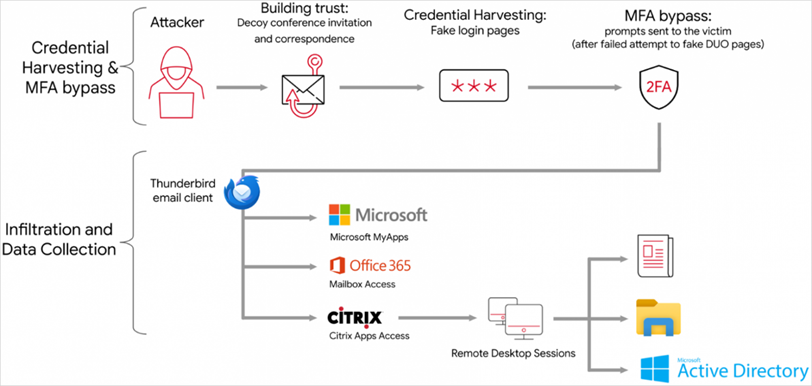

Цепочка атаки APT42

APT42 маскируется под журналистов, представителей НПО или организаторов мероприятий, отправляя сообщения с доменов, похожих на легитимные. В ходе коммуникации злоумышленники стремятся завоевать доверие жертвы, после чего отправляют ссылку на документ, который перенаправляет на поддельные страницы входа, имитирующие известные сервисы, такие как Google и Microsoft. Фишинговые сайты не только крадут учетные данные жертвы, но и токены многофакторной аутентификации.

Для укрепления своих позиций в зараженных сетях и обхода обнаружения, APT42 использует функции облачных инструментов, очищает историю Google Chrome и использует email-адреса, которые, по-видимому, принадлежат организациям жертв, для эксфильтрации файлов в аккаунты OneDrive.

Кроме того, для обеспечения анонимности своих операций APT42 использует узлы ExpressVPN, домены, размещенные на Cloudflare, и временные VPS-серверы. Кроме того, группа использует бэкдоры Nicecurl и Tamecat:

Ранее исследователи из Mandiant отмечали, что Для просмотра ссылки Войдиили Зарегистрируйся , а ее тактики, техники и процедуры (TTPs) очень напоминают APT35 – другую иранскую группу, известную как Charming Kitten и Phosphorus.

APT42 отдает предпочтение Для просмотра ссылки Войдиили Зарегистрируйся . Жертвами APT42 являются как минимум 14 стран, в том числе США, Австралия, страны Европы и Ближнего Востока, и среди них правительственные чиновники, бывшие иранские политики, члены иранской диаспоры и оппозиционных групп, журналисты и ученые.

Кибершпионская группа APT42 использует социальную инженерию для проникновения в корпоративные сети и облачные среды на Западе и на Ближнем Востоке.

О новой кампании Для просмотра ссылки Войди

Основными целями APT42 являются неправительственные организации, СМИ, образовательные учреждения, активисты и юридические службы. Аналитики Google, отслеживающие операции группы, указывают, что для заражения целей используются вредоносные электронные письма с двумя настраиваемыми бэкдорами — Nicecurl и Tamecat. Инструменты позволяют выполнять команды и похищать данные.

APT42 выдает себя за различные СМИ, включая The Washington Post (США), The Economist (Великобритания), The Jerusalem Post (IL), Khaleej Times (ОАЭ), Azadliq (Азербайджан), при этом в атаках часто используются домены с опечаткой (Typosquatting), например, «washinqtonpost[.]press»

Цепочка атаки APT42

APT42 маскируется под журналистов, представителей НПО или организаторов мероприятий, отправляя сообщения с доменов, похожих на легитимные. В ходе коммуникации злоумышленники стремятся завоевать доверие жертвы, после чего отправляют ссылку на документ, который перенаправляет на поддельные страницы входа, имитирующие известные сервисы, такие как Google и Microsoft. Фишинговые сайты не только крадут учетные данные жертвы, но и токены многофакторной аутентификации.

Для укрепления своих позиций в зараженных сетях и обхода обнаружения, APT42 использует функции облачных инструментов, очищает историю Google Chrome и использует email-адреса, которые, по-видимому, принадлежат организациям жертв, для эксфильтрации файлов в аккаунты OneDrive.

Кроме того, для обеспечения анонимности своих операций APT42 использует узлы ExpressVPN, домены, размещенные на Cloudflare, и временные VPS-серверы. Кроме того, группа использует бэкдоры Nicecurl и Tamecat:

- Nicecurl — бэкдор на основе VBScript, способный выполнять команды, загружать и выполнять дополнительные полезные данные или выполнять интеллектуальный анализ данных на зараженном хосте.

- Tamecat — более сложный бэкдор PowerShell, который может выполнять произвольный код PowerShell или сценарии C#, что дает APT42 большую эксплуатационную гибкость для кражи данных и обширных манипуляций с системой. Tamecat также может динамически обновлять свою конфигурацию для избежания обнаружения

Ранее исследователи из Mandiant отмечали, что Для просмотра ссылки Войди

APT42 отдает предпочтение Для просмотра ссылки Войди

- Источник новости

- www.securitylab.ru