Исследователи уверены, что лишь халатность зарубежных «безопасников» позволила хакерам воспользоваться дырой в защите.

Предположительно российская киберпреступная группа, отслеживаемая под кодовым названием TA473 или «Winter Vivern» («Зимняя Виверна»), с февраля 2023 года активно использует уязвимости в неисправленных конечных точках Zimbra для кражи электронных писем официальных лиц НАТО, правительств, военнослужащих и дипломатов.

Две недели назад SentinelLabs Для просмотра ссылки Войдиили Зарегистрируйся о Для просмотра ссылки Войди или Зарегистрируйся Winter Vivern с использованием сайтов, имитирующих европейские агентства, борющиеся с киберпреступностью, для распространения вредоносного ПО.

Сегодня компания Proofpoint опубликовала новый отчёт о том, как злоумышленники эксплуатируют Для просмотра ссылки Войдиили Зарегистрируйся на серверах Zimbra Collaboration для доступа к сообщениям организаций и лиц, связанных с НАТО.

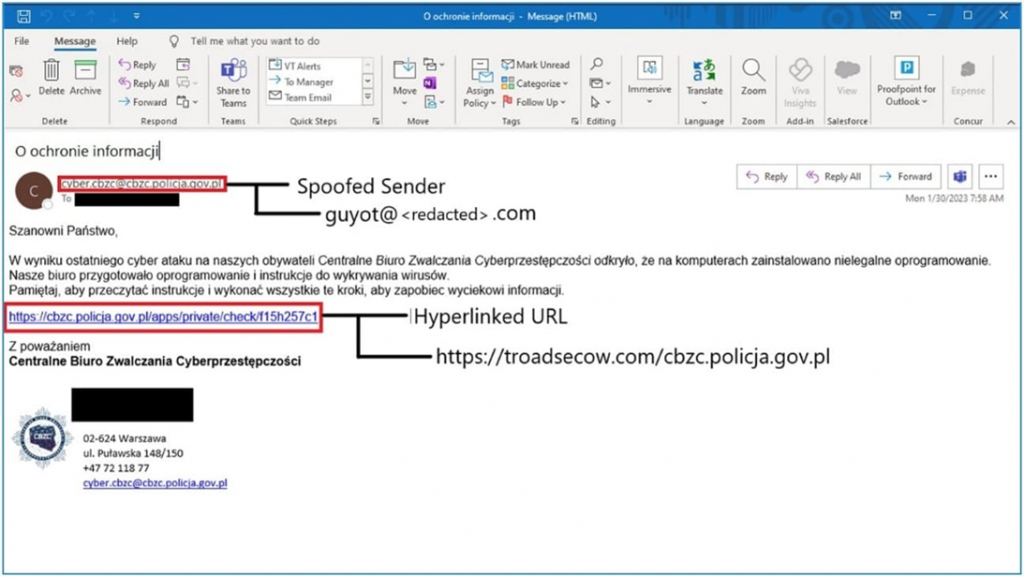

Атаки Winter Vivern начинаются с того, что киберпреступники ищут неисправленные (не обновлённые до последней версии) конечные точки Zimbra с помощью сканера уязвимостей Acunetix. Затем хакеры отправляют фишинговое электронное письмо со взломанного адреса. Это письмо подделывается таким образом, чтобы жертва была уверена, отправитель — её знакомый или коллега.

Электронное письмо от Winter Vivern

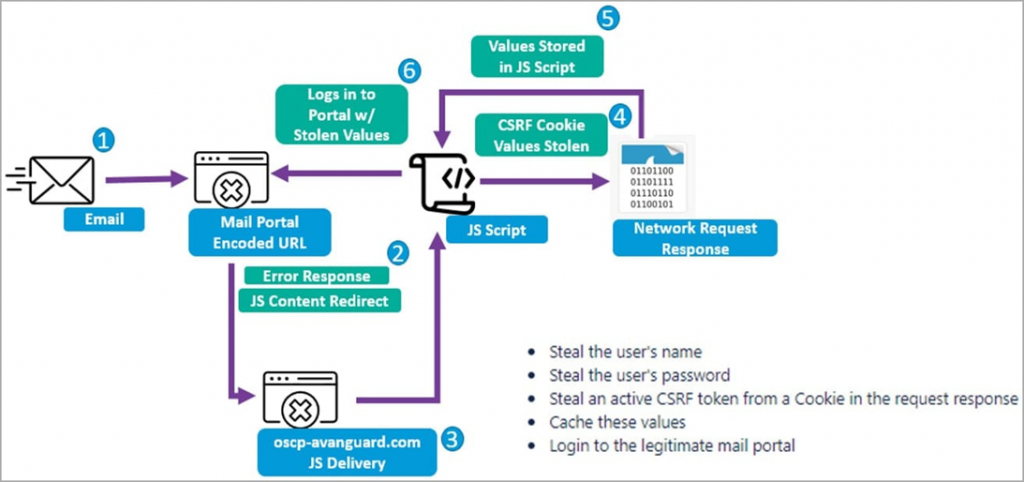

Электронные письма содержат ссылку, которая использует Для просмотра ссылки Войдиили Зарегистрируйся в скомпрометированной инфраструктуре Zimbra для внедрения вредоносных скриптов JavaScript на веб-страницу. Затем эти скрипты используются для кражи имён пользователей, паролей и токенов из cookie-файлов, полученных от скомпрометированной конечной точки Zimbra. Эта информация позволяет злоумышленникам свободно получать доступ к учётным записям электронной почты целей. «Эти блоки кода JavaScript CSRF выполняются сервером, на котором размещен уязвимый экземпляр веб-почты», — объясняют специалисты Proofpoint в своём отчёте.

Полная цепочка атак

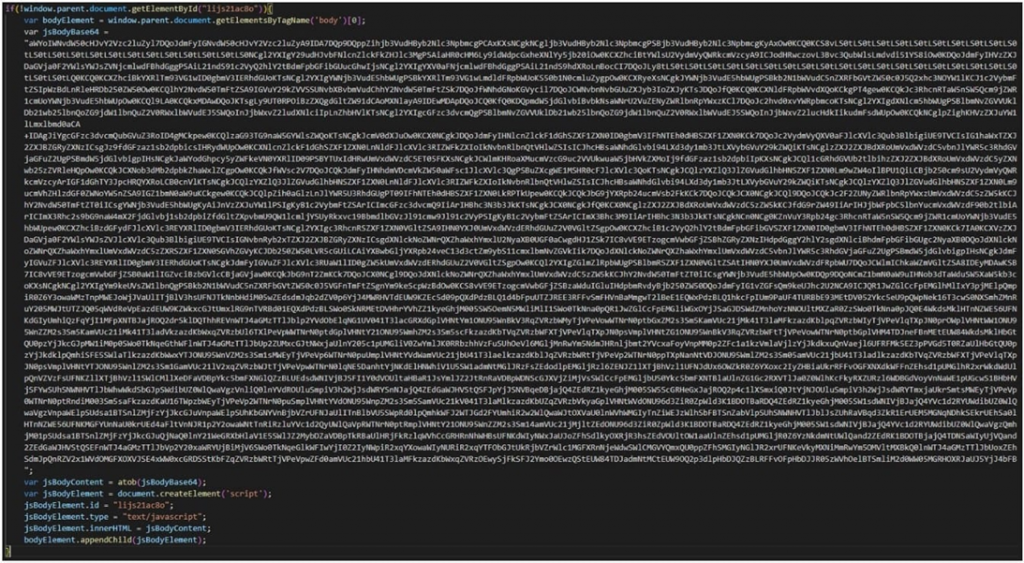

Помимо трёх уровней обфускации base64 , примененных к вредоносному коду JavaScript для более сложного анализа, «Winter Vivern» также оставляет части легитимного кода JavaScript, смешиваясь с обычными операциями и снижая вероятность обнаружения.

Обфусцированный JavaScript

Наконец, злоумышленники могут получить доступ к конфиденциальной информации на скомпрометированных веб-сайтах электронной почты или сохранять контроль над сообщениями в течение определенного периода времени. Кроме того, хакеры могут использовать взломанные учётные записи для проведения боковых фишинговых атак и дальнейшего проникновения в целевые организации.

Несмотря на то, что исследователи заявляют, что «Зимняя Виверна» не использует особенно сложных методов, они придерживаются эффективного оперативного подхода, который работает даже против высокопоставленных целей. Последние вредоносные кампании этой группировки наглядно показывают, почему не стоит затягивать с обновлением программного обеспечения. Ведь хакеры использовали уязвимость, которая была исправлена в Zimbra Collaboration версии 9.0.0 P24, выпущенной аж 10 месяцев назад, в апреле 2022 года.

Предположительно российская киберпреступная группа, отслеживаемая под кодовым названием TA473 или «Winter Vivern» («Зимняя Виверна»), с февраля 2023 года активно использует уязвимости в неисправленных конечных точках Zimbra для кражи электронных писем официальных лиц НАТО, правительств, военнослужащих и дипломатов.

Две недели назад SentinelLabs Для просмотра ссылки Войди

Сегодня компания Proofpoint опубликовала новый отчёт о том, как злоумышленники эксплуатируют Для просмотра ссылки Войди

Атаки Winter Vivern начинаются с того, что киберпреступники ищут неисправленные (не обновлённые до последней версии) конечные точки Zimbra с помощью сканера уязвимостей Acunetix. Затем хакеры отправляют фишинговое электронное письмо со взломанного адреса. Это письмо подделывается таким образом, чтобы жертва была уверена, отправитель — её знакомый или коллега.

Электронное письмо от Winter Vivern

Электронные письма содержат ссылку, которая использует Для просмотра ссылки Войди

Полная цепочка атак

Помимо трёх уровней обфускации base64 , примененных к вредоносному коду JavaScript для более сложного анализа, «Winter Vivern» также оставляет части легитимного кода JavaScript, смешиваясь с обычными операциями и снижая вероятность обнаружения.

Обфусцированный JavaScript

Наконец, злоумышленники могут получить доступ к конфиденциальной информации на скомпрометированных веб-сайтах электронной почты или сохранять контроль над сообщениями в течение определенного периода времени. Кроме того, хакеры могут использовать взломанные учётные записи для проведения боковых фишинговых атак и дальнейшего проникновения в целевые организации.

Несмотря на то, что исследователи заявляют, что «Зимняя Виверна» не использует особенно сложных методов, они придерживаются эффективного оперативного подхода, который работает даже против высокопоставленных целей. Последние вредоносные кампании этой группировки наглядно показывают, почему не стоит затягивать с обновлением программного обеспечения. Ведь хакеры использовали уязвимость, которая была исправлена в Zimbra Collaboration версии 9.0.0 P24, выпущенной аж 10 месяцев назад, в апреле 2022 года.

- Источник новости

- www.securitylab.ru