PoC-эксплоит показывает, чем грозит новая уязвимость для миллионов приложений.

Исследователь безопасности выпустил PoC -эксплойт Для просмотра ссылки Войдиили Зарегистрируйся (Sandbox Escape), позволяющий выполнять вредоносный код на хосте, на котором запущена песочница VM2.

VM2 — это специализированная изолированная программная среда JavaScript, используемая для запуска и тестирования ненадежного кода в изолированной среде, что предотвращает доступ кода к системным ресурсам хоста или внешним данным.

За последние две недели в VM2 было обнаружено несколько критических уязвимостей выхода из песочницы, которые позволили злоумышленникам запускать вредоносный код вне ограничений изолированной среды.

Одна из них – Для просмотра ссылки Войдиили Зарегистрируйся (CVSS: 9,8) представляет собой Для просмотра ссылки Войди или Зарегистрируйся (exception sanitization), позволяющую киберпреступнику вызвать непроверенное исключение хоста внутри функции «handleException()».

Уязвимость, которая загружается почти 4 млн. раз в неделю и интегрирована в более 700 пакетов, может затронуть огромное количество разработчиков и приложений. Ошибка позволяет злоумышленнику обойти ограничения «песочницы» и выполнить произвольный код в контексте хоста, что позволяет проводить разрушительные атаки, в том числе, DoS-атаки.

Уязвимость была обнаружена аналитиком безопасности Сын Хён Ли (SeungHyun Lee) из Корейского передового института науки и технологий (KAIST). Ли обнаружил, что недостаток затрагивает все версии библиотек, начиная с 3.9.16 и ранее.

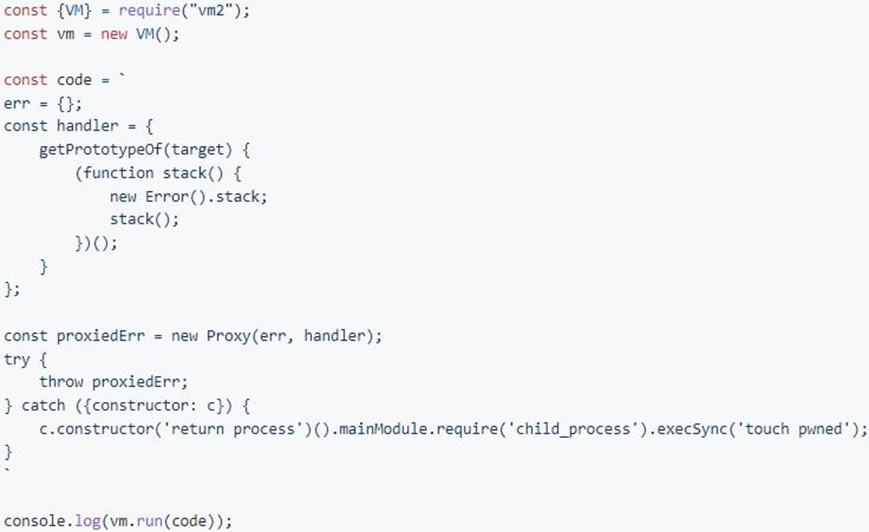

Исследователь также Для просмотра ссылки Войдиили Зарегистрируйся PoC-эксплойт, чтобы продемонстрировать осуществимость атаки, которая создает на хосте файл с именем «pwned».

PoC-эксплоит

Всем пользователям, сопровождающим пакетов и разработчикам ПО, чьи проекты включают библиотеку VM2, рекомендуется как можно скорее обновиться до версии 3.9.17, в которой устранена уязвимость.

К сожалению, сложности цепочки поставок, затрагивающие большинство проектов открытого ПО, могут задержать обновление VM2 для затронутых инструментов. Из-за общедоступности PoC многие пользователи могут подвергаться риску в течение длительного времени.

Исследователь безопасности выпустил PoC -эксплойт Для просмотра ссылки Войди

VM2 — это специализированная изолированная программная среда JavaScript, используемая для запуска и тестирования ненадежного кода в изолированной среде, что предотвращает доступ кода к системным ресурсам хоста или внешним данным.

За последние две недели в VM2 было обнаружено несколько критических уязвимостей выхода из песочницы, которые позволили злоумышленникам запускать вредоносный код вне ограничений изолированной среды.

Одна из них – Для просмотра ссылки Войди

Уязвимость, которая загружается почти 4 млн. раз в неделю и интегрирована в более 700 пакетов, может затронуть огромное количество разработчиков и приложений. Ошибка позволяет злоумышленнику обойти ограничения «песочницы» и выполнить произвольный код в контексте хоста, что позволяет проводить разрушительные атаки, в том числе, DoS-атаки.

Уязвимость была обнаружена аналитиком безопасности Сын Хён Ли (SeungHyun Lee) из Корейского передового института науки и технологий (KAIST). Ли обнаружил, что недостаток затрагивает все версии библиотек, начиная с 3.9.16 и ранее.

Исследователь также Для просмотра ссылки Войди

PoC-эксплоит

Всем пользователям, сопровождающим пакетов и разработчикам ПО, чьи проекты включают библиотеку VM2, рекомендуется как можно скорее обновиться до версии 3.9.17, в которой устранена уязвимость.

К сожалению, сложности цепочки поставок, затрагивающие большинство проектов открытого ПО, могут задержать обновление VM2 для затронутых инструментов. Из-за общедоступности PoC многие пользователи могут подвергаться риску в течение длительного времени.

- Источник новости

- www.securitylab.ru