Фишинговый сайт в роли прокси-сервера и кража куки позволяют хакерам перемещаться по сетям жертв.

Специалисты Microsoft Для просмотра ссылки Войдиили Зарегистрируйся многоэтапные фишинговые атаки с использованием метода «противник посередине» (Adversary-in-The-Middle, AiTM-атака ) и компрометации корпоративной электронной почты ( BEC-атака ) против банковских и финансовых организаций. Microsoft приписывает атаку формирующемуся кластеру, отслеживаемому как Storm-1167.

Цепочка атак начинается с фишингового письма, содержащего ссылку, указывающую на поддельную страницу входа в Microsoft. Страница предназначена для того, чтобы заставить посетителей ввести свои учетные данные и код двухфакторной аутентификации (2FA).

Затем злоумышленники используют украденные учетные данные и cookie-файлы сеанса для доступа к почтовому ящику жертвы посредством повторной атаки. Украденные данные также используются для проведения BEC-атаки.

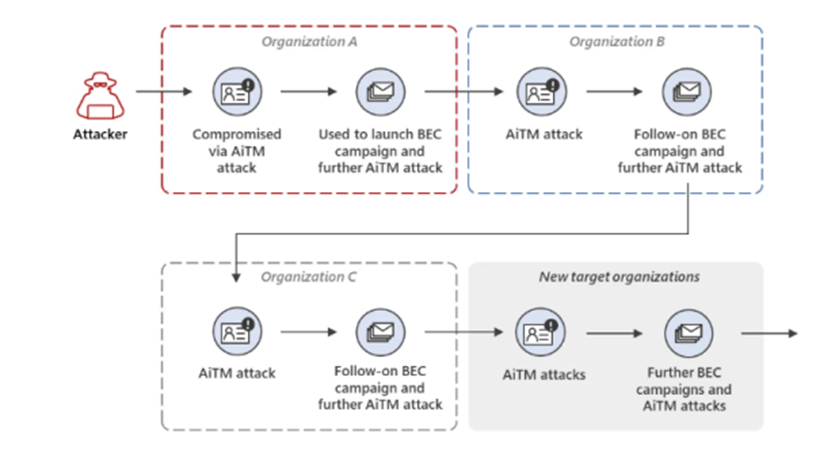

Эксперты Microsoft обнаружили, что киберпреступники сначала скомпрометировали доверенного поставщика, который работает с целевыми компаниями, а затем нацелились на несколько организаций с помощью AiTM-атак и последующих действий по компрометации корпоративной электронной почты (BEC-атака).

В ходе кампании злоумышленники устанавливают прокси-сервер между целевым пользователем и фишинговым веб-сайтом, на который перенаправляется пользователь из фишингового письма. Прокси-сервер позволяет злоумышленникам получить доступ к трафику и перехватить пароль и cookie-файл сеанса.

Цепочка атак

При входе в систему с помощью украденного cookie-файла мошенники использовали политики многофакторной аутентификации (MFA) для ограничения обновления методов проверки подлинности MFA без запроса аутентификации. Затем хакеры разослали более 16 000 электронных писем контактам жертвы в рамках второй стадии фишинговой кампании, получив ещё больше потенциальных жертв и личные данные пользователей. Microsoft заявляет, что затронутые организации должны отозвать cookie-файлы сеанса и отменить изменения, внесенные злоумышленником в процессе MFA.

Специалисты Microsoft Для просмотра ссылки Войди

Цепочка атак начинается с фишингового письма, содержащего ссылку, указывающую на поддельную страницу входа в Microsoft. Страница предназначена для того, чтобы заставить посетителей ввести свои учетные данные и код двухфакторной аутентификации (2FA).

Затем злоумышленники используют украденные учетные данные и cookie-файлы сеанса для доступа к почтовому ящику жертвы посредством повторной атаки. Украденные данные также используются для проведения BEC-атаки.

Эксперты Microsoft обнаружили, что киберпреступники сначала скомпрометировали доверенного поставщика, который работает с целевыми компаниями, а затем нацелились на несколько организаций с помощью AiTM-атак и последующих действий по компрометации корпоративной электронной почты (BEC-атака).

В ходе кампании злоумышленники устанавливают прокси-сервер между целевым пользователем и фишинговым веб-сайтом, на который перенаправляется пользователь из фишингового письма. Прокси-сервер позволяет злоумышленникам получить доступ к трафику и перехватить пароль и cookie-файл сеанса.

Цепочка атак

При входе в систему с помощью украденного cookie-файла мошенники использовали политики многофакторной аутентификации (MFA) для ограничения обновления методов проверки подлинности MFA без запроса аутентификации. Затем хакеры разослали более 16 000 электронных писем контактам жертвы в рамках второй стадии фишинговой кампании, получив ещё больше потенциальных жертв и личные данные пользователей. Microsoft заявляет, что затронутые организации должны отозвать cookie-файлы сеанса и отменить изменения, внесенные злоумышленником в процессе MFA.

- Источник новости

- www.securitylab.ru