Однофайловый автономный .NET-вредонос не обнаруживается антивирусами и скрытно похищает данные своих жертв.

Новый вид вредоносного ПО под названием BundleBot максимально скрытно функционирует в системе жертвы, используя техники однофайлового развёртывания .NET , которые позволяют злоумышленникам незаметно перехватывать конфиденциальную информацию с заражённых компьютеров.

Как сообщает компания Check Point в своём Для просмотра ссылки Войдиили Зарегистрируйся , «BundleBot злоупотребляет автономными однофайловыми пакетами .NET, которые приводят к очень низкому или отсутствующему уровню статического обнаружения».

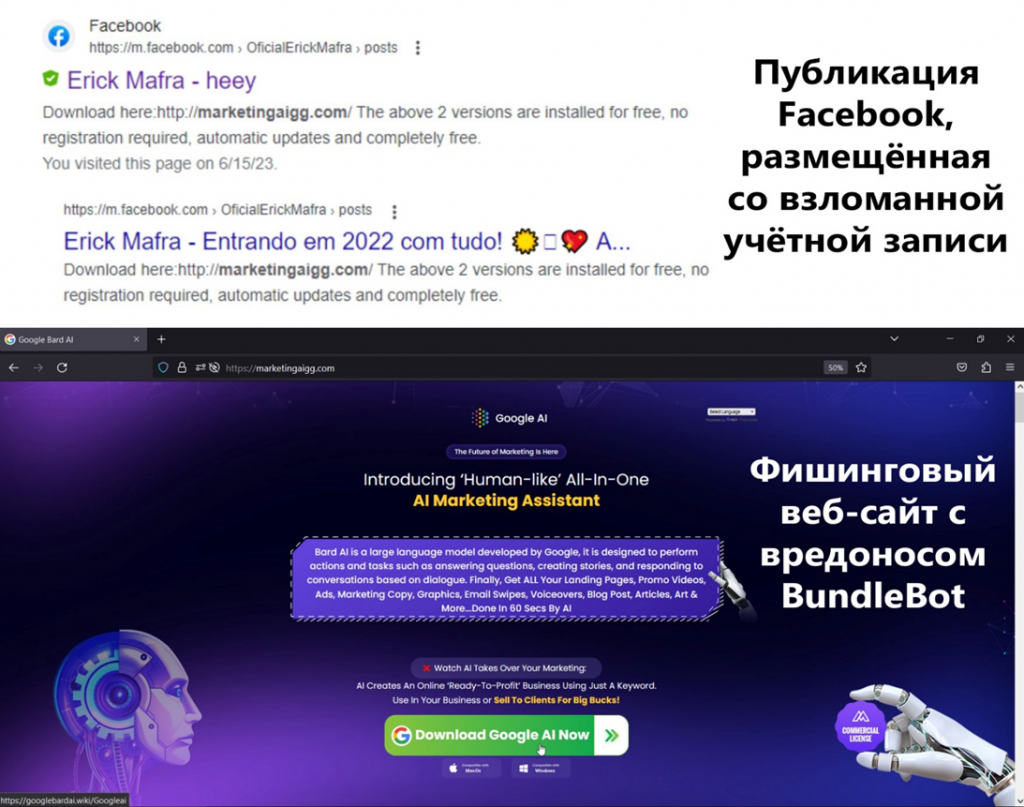

Отмечается, что вредоносное ПО обычно распространяется через рекламные баннеры или посты со взломанных аккаунтов Facebook *, ведущие на различные сайты, предлагающие скачать и установить самые обыкновенные программы-утилиты, инструменты искусственного интеллекта, а также простенькие игры.

Некоторые из этих сайтов пытаются подражать Google Bard , генеративному чат-боту от Google, в связи с чем соблазняют жертв скачать вредоносный RAR-архив под названием «Google_AI.rar», размещённый на легитимных облачных хранилищах, таких как Dropbox.

Архивный файл содержит внутри себя исполняемый файл «GoogleAI.exe», который является однофайловым автономным приложением .NET. Этот файл содержит DLL -библиотеку под названием «GoogleAI.dll», отвечающую за скачивание защищённого паролем ZIP-архива с Google Диска злоумышленников.

Скачанный архив «ADSNEW-1.0.0.3.zip» содержит ещё одно однофайловое, самодостаточное приложение .NET с названием «RiotClientServices.exe», включающее в себя уже полезную нагрузку самого BundleBot («RiotClientServices.dll») и C2 -сериализатор данных («LirarySharing.dll»).

Один из проанализированных экземпляров BundleBot использовал TCP -протокол для выгрузки данных прямо в лапы злоумышленников, однако специалисты Check Point также обнаружили и второй образец, использующий для этих целей уже HTTPS .

Бинарные артефакты используют собственную обфускацию и мусорный код в попытке противостоять анализу и имеют возможность выкачивать данные из веб-браузеров, делать скриншоты, получать Discord -токены, информацию из Telegram и данные аккаунтов Facebook.

«Метод доставки через рекламу в Facebook и заражённые аккаунты — это то, чем злоумышленники злоупотребляют уже давно, но сочетая это с возможностью похищения информации аккаунта Facebook жертвы, можно создать хитрую автономную схему», — отметили в Check Point.

Судя по всему, рассмотренная вредоносная операция являются частью более масштабной кампании, о которой мы Для просмотра ссылки Войдиили Зарегистрируйся . Хакеры создали множество фишинговых ловушек на любой вкус и цвет, чтобы завоевать внимание своих жертв и заразить их компьютер опасным вредоносом.

<span style="font-size: 8pt;">* Компания Meta и её продукты (Instagram и Facebook) признаны экстремистскими, их деятельность запрещена на территории РФ.</span>

Новый вид вредоносного ПО под названием BundleBot максимально скрытно функционирует в системе жертвы, используя техники однофайлового развёртывания .NET , которые позволяют злоумышленникам незаметно перехватывать конфиденциальную информацию с заражённых компьютеров.

Как сообщает компания Check Point в своём Для просмотра ссылки Войди

Отмечается, что вредоносное ПО обычно распространяется через рекламные баннеры или посты со взломанных аккаунтов Facebook *, ведущие на различные сайты, предлагающие скачать и установить самые обыкновенные программы-утилиты, инструменты искусственного интеллекта, а также простенькие игры.

Некоторые из этих сайтов пытаются подражать Google Bard , генеративному чат-боту от Google, в связи с чем соблазняют жертв скачать вредоносный RAR-архив под названием «Google_AI.rar», размещённый на легитимных облачных хранилищах, таких как Dropbox.

Архивный файл содержит внутри себя исполняемый файл «GoogleAI.exe», который является однофайловым автономным приложением .NET. Этот файл содержит DLL -библиотеку под названием «GoogleAI.dll», отвечающую за скачивание защищённого паролем ZIP-архива с Google Диска злоумышленников.

Скачанный архив «ADSNEW-1.0.0.3.zip» содержит ещё одно однофайловое, самодостаточное приложение .NET с названием «RiotClientServices.exe», включающее в себя уже полезную нагрузку самого BundleBot («RiotClientServices.dll») и C2 -сериализатор данных («LirarySharing.dll»).

Один из проанализированных экземпляров BundleBot использовал TCP -протокол для выгрузки данных прямо в лапы злоумышленников, однако специалисты Check Point также обнаружили и второй образец, использующий для этих целей уже HTTPS .

Бинарные артефакты используют собственную обфускацию и мусорный код в попытке противостоять анализу и имеют возможность выкачивать данные из веб-браузеров, делать скриншоты, получать Discord -токены, информацию из Telegram и данные аккаунтов Facebook.

«Метод доставки через рекламу в Facebook и заражённые аккаунты — это то, чем злоумышленники злоупотребляют уже давно, но сочетая это с возможностью похищения информации аккаунта Facebook жертвы, можно создать хитрую автономную схему», — отметили в Check Point.

Судя по всему, рассмотренная вредоносная операция являются частью более масштабной кампании, о которой мы Для просмотра ссылки Войди

<span style="font-size: 8pt;">* Компания Meta и её продукты (Instagram и Facebook) признаны экстремистскими, их деятельность запрещена на территории РФ.</span>

- Источник новости

- www.securitylab.ru