Так-тук. Кто там? Киберпираты, отдавайте свой Linux.

Киберпреступники в последнее время активно Для просмотра ссылки Войдиили Зарегистрируйся руткит Reptile для атак на системы Linux в Южной Корее.

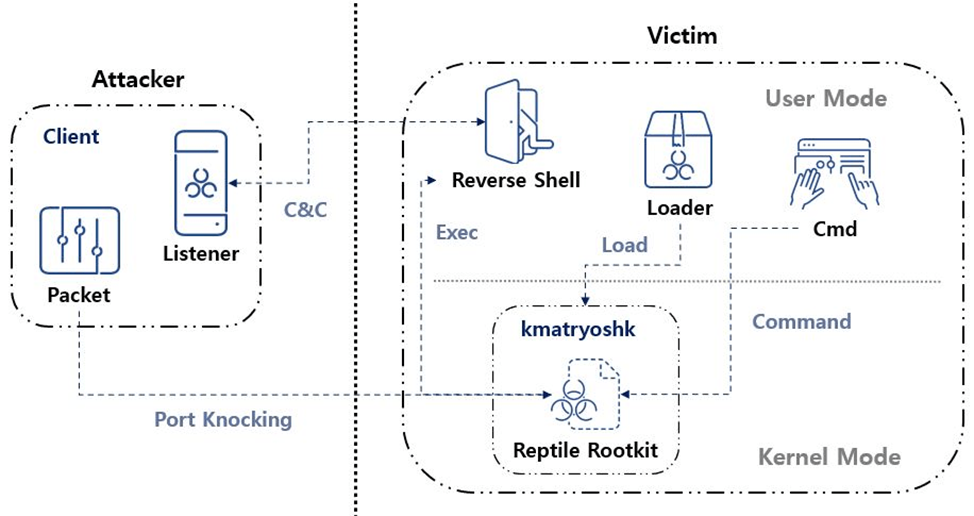

Reptile использует метод Port Knocking (дословно — «простукивание портов»): открывает определенный порт на зараженной системе и ожидает специального пакета от злоумышленников, чтобы установить соединение с C2.

Специалисты ASEC (AhnLab Security Emergency response Center) зафиксировали несколько таких кампаний, начиная с 2022 года.

Вредоносная программа использует загрузчик — модуль ядра, упакованный при помощи открытого инструмента kmatryoshka. Этот инструмент декодирует руткит и загружает его компонент в память.

Reptile опирается на механизм KHOOK для перехвата функций Linux. Раньше схему уже задействовали в атаках на южнокорейские организации.

Недавно Mandiant опубликовал отчет о компании, связанной с китайской APT-группировкой, которая с помощью Reptile эксплуатировала уязвимость нулевого дня в продуктах Fortinet.

«В данном конкретном случае, помимо Reptile, злоумышленники также применили обратный шелл ISH на основе протокола ICMP, — говорится в отчете ASEC. — ISH — вредоносное ПО, предоставляющее удаленный доступ к командной строке через ICMP. Обычно обратные или привязанные шеллы работают через TCP или HTTP, но, вероятно, эта группировка выбрала ISH, чтобы обойти сетевое обнаружение».

Эксперты предупреждают: не исключено, что в будущих атаках Reptile удастся модифицировать и сочетать с другим ПО, поскольку руткит работает с открытым исходным кодом.

Киберпреступники в последнее время активно Для просмотра ссылки Войди

Reptile использует метод Port Knocking (дословно — «простукивание портов»): открывает определенный порт на зараженной системе и ожидает специального пакета от злоумышленников, чтобы установить соединение с C2.

Специалисты ASEC (AhnLab Security Emergency response Center) зафиксировали несколько таких кампаний, начиная с 2022 года.

Вредоносная программа использует загрузчик — модуль ядра, упакованный при помощи открытого инструмента kmatryoshka. Этот инструмент декодирует руткит и загружает его компонент в память.

Reptile опирается на механизм KHOOK для перехвата функций Linux. Раньше схему уже задействовали в атаках на южнокорейские организации.

Недавно Mandiant опубликовал отчет о компании, связанной с китайской APT-группировкой, которая с помощью Reptile эксплуатировала уязвимость нулевого дня в продуктах Fortinet.

«В данном конкретном случае, помимо Reptile, злоумышленники также применили обратный шелл ISH на основе протокола ICMP, — говорится в отчете ASEC. — ISH — вредоносное ПО, предоставляющее удаленный доступ к командной строке через ICMP. Обычно обратные или привязанные шеллы работают через TCP или HTTP, но, вероятно, эта группировка выбрала ISH, чтобы обойти сетевое обнаружение».

Эксперты предупреждают: не исключено, что в будущих атаках Reptile удастся модифицировать и сочетать с другим ПО, поскольку руткит работает с открытым исходным кодом.

- Источник новости

- www.securitylab.ru