Новая операция «Steal-It» не оставляет шансов на сохранность конфиденциальных данных.

Сложная вредоносная операция, известная как «Steal-It», нацелена на конкретных жертв в Австралии с использованием откровенных изображений моделей с платформы OnlyFans в качестве приманки. Об этом сообщается в Для просмотра ссылки Войдиили Зарегистрируйся исследователей Zscaler .

Согласно исследованию, за кибератакой, вероятней всего, стоит группировка APT28, также известная как Fancy Bear. Эта группа прославилась своим вмешательством в американские выборы в 2016 году.

Вредоносная кампания «Steal-It», рассмотренная в Zscaler, включает несколько различных вариаций, которые отличаются по используемым инструментам и конечным целям.

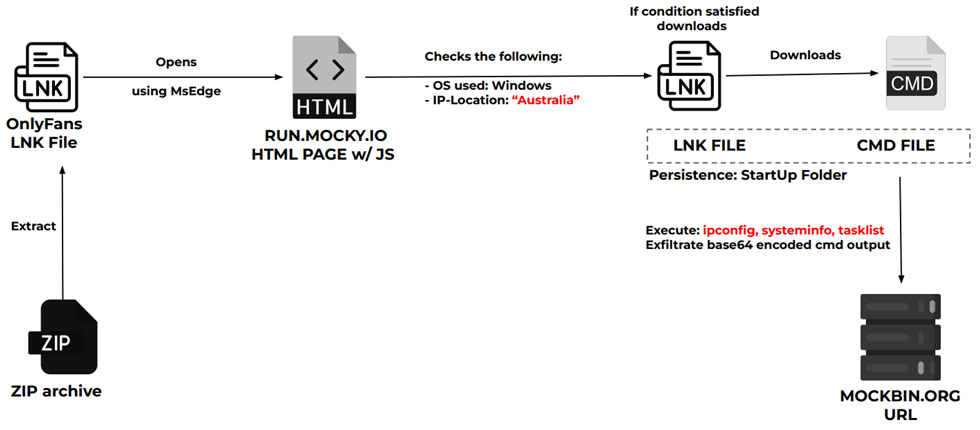

Первоначальная фаза зловредной операции с OnlyFans-приманкой начинается со скачивания жертвой ZIP-архива с названием «best_tits.zip», внутри которого содержится вредоносный ярлык «onlyfans.com-1.lnk».

После выполнения вредоносный LNK-файл запускает команду, которая открывает браузер Microsoft Edge с определённым аргументом в кодировке base64 . Этот аргумент представляет собой однострочный JavaScript -код, перенаправляющий жертву на сайт злоумышленников, также содержащий вредоносный код.

Чтобы скрыть вредоносное перенаправление, зловредная команда также открывает настоящий веб-сайт OnlyFans на другой вкладке и приостанавливает выполнение скрипта на 9 секунд.

После небольшой паузы, открытый на фоновой странице JavaScipt-код проводит ряд проверок и начинает выполнение зловредных действий. Так, если операционная система жертвы — Windows , а страна его местоположения — Австралия, код инициирует скачивание ещё одного вредоносного ярлыка с именем «m8.lnk», который сразу же запускается и помещается в папку автозагрузки Windows для установления постоянства.

Код в свежескачанном ярлыке скрытно собирает системную информацию о компьютере жертвы и пересылает её злоумышленникам с помощью API легитимного инструмента Mockbin , попутно удаляя следы своей работы из целевой системы.

Цепочка заражения

Вредоносные кампании, использующие откровенный контент для приманки пользователей, — весьма хитрый и циничный способ манипулирования людьми. Хотя любопытство человеческой натуры можно понять, важно проявлять осторожность и не попадаться на подобные уловки.

Киберпреступники часто эксплуатируют наши слабости, но мы не должны идти у них на поводу. Будьте бдительны и думайте о последствиях, прежде чем открывать подозрительные файлы. В конце концов, наша безопасность в Интернете зависит в первую очередь от нас самих.

Сложная вредоносная операция, известная как «Steal-It», нацелена на конкретных жертв в Австралии с использованием откровенных изображений моделей с платформы OnlyFans в качестве приманки. Об этом сообщается в Для просмотра ссылки Войди

Согласно исследованию, за кибератакой, вероятней всего, стоит группировка APT28, также известная как Fancy Bear. Эта группа прославилась своим вмешательством в американские выборы в 2016 году.

Вредоносная кампания «Steal-It», рассмотренная в Zscaler, включает несколько различных вариаций, которые отличаются по используемым инструментам и конечным целям.

Первоначальная фаза зловредной операции с OnlyFans-приманкой начинается со скачивания жертвой ZIP-архива с названием «best_tits.zip», внутри которого содержится вредоносный ярлык «onlyfans.com-1.lnk».

После выполнения вредоносный LNK-файл запускает команду, которая открывает браузер Microsoft Edge с определённым аргументом в кодировке base64 . Этот аргумент представляет собой однострочный JavaScript -код, перенаправляющий жертву на сайт злоумышленников, также содержащий вредоносный код.

Чтобы скрыть вредоносное перенаправление, зловредная команда также открывает настоящий веб-сайт OnlyFans на другой вкладке и приостанавливает выполнение скрипта на 9 секунд.

После небольшой паузы, открытый на фоновой странице JavaScipt-код проводит ряд проверок и начинает выполнение зловредных действий. Так, если операционная система жертвы — Windows , а страна его местоположения — Австралия, код инициирует скачивание ещё одного вредоносного ярлыка с именем «m8.lnk», который сразу же запускается и помещается в папку автозагрузки Windows для установления постоянства.

Код в свежескачанном ярлыке скрытно собирает системную информацию о компьютере жертвы и пересылает её злоумышленникам с помощью API легитимного инструмента Mockbin , попутно удаляя следы своей работы из целевой системы.

Цепочка заражения

Вредоносные кампании, использующие откровенный контент для приманки пользователей, — весьма хитрый и циничный способ манипулирования людьми. Хотя любопытство человеческой натуры можно понять, важно проявлять осторожность и не попадаться на подобные уловки.

Киберпреступники часто эксплуатируют наши слабости, но мы не должны идти у них на поводу. Будьте бдительны и думайте о последствиях, прежде чем открывать подозрительные файлы. В конце концов, наша безопасность в Интернете зависит в первую очередь от нас самих.

- Источник новости

- www.securitylab.ru