Проверка жертв и фильтр против сканеров играют важную роль в распространении вируса.

Компания Malwarebytes Для просмотра ссылки Войдиили Зарегистрируйся о новой мошеннической кампании, использующей платформу Google Ads для распространения вредоносного ПО BatLoader. Злоумышленники, предположительно базирующиеся в Мексике, создают поддельные рекламные объявления для программы видеоконференций Webex от Cisco , которая широко используется корпорациями и организациями по всему миру.

Как работает атака

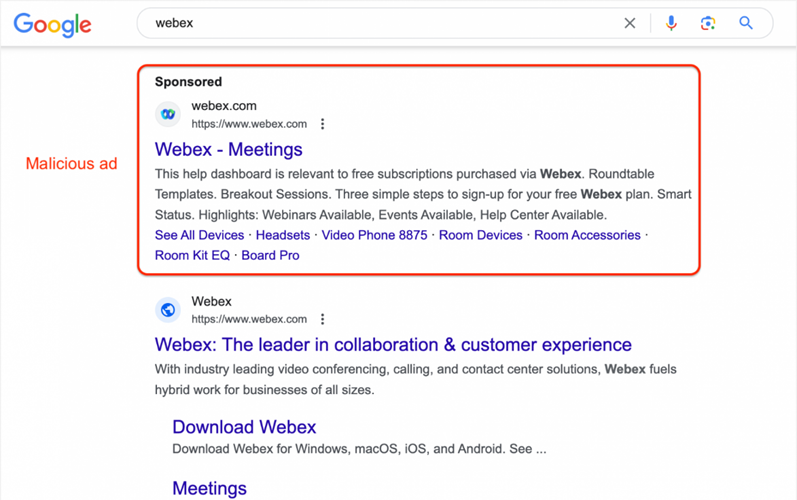

Мошенническая реклама имитирует официальный портал для скачивания Webex и занимает самую высокую позицию в результатах поиска Google по запросу «webex». Реклама выглядит абсолютно легитимной: она использует настоящий логотип Webex и отображает легитимный URL-адрес «webex.com» как место назначения при клике.

Поддельная реклама в результатах поиска Google

Злоумышленники эксплуатируют лазейку в системе отслеживания Google Ads , которая позволяет им перенаправлять пользователей на другие сайты, не нарушая при этом политику Google. Киберпреступники используют URL на платформе Firebase («trixwe.page.link») в качестве шаблона для отслеживания, с финальным URL-адресом « Для просмотра ссылки Войдиили Зарегистрируйся ».

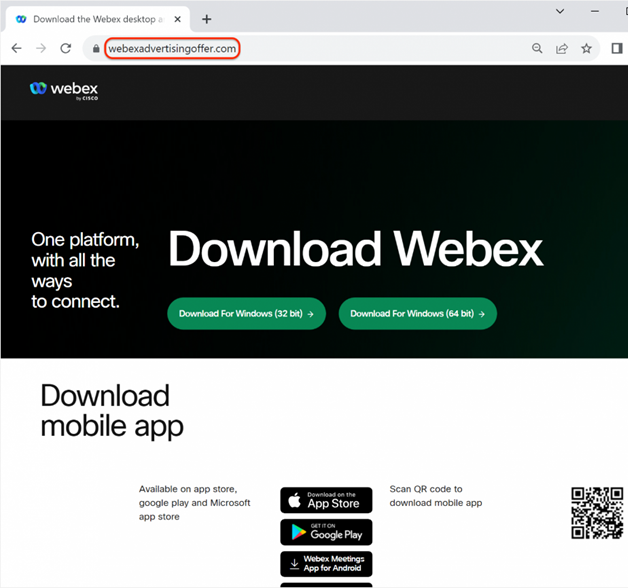

При клике на рекламу пользователь перенаправляется на «trixwe.page[.]link», который фильтрует посещения, исходящие от исследователей и автоматических сканеров. Если пользователь является целевой жертвой, его перенаправляют на сайт «monoo3at[.]com», где проводятся дополнительные проверки. В итоге, целевые жертвы перенаправляются на сайт «webexadvertisingoffer[.]com», где их компьютеры заражаются вредоносным ПО.

Вредоносный сайт Webex

Последствия атаки

Посетители поддельного сайта Webex, кликнувшие на кнопки скачивания, загружают MSI-установщик, который запускает несколько процессов и выполняет команды PowerShell для установки вредоносного ПО BatLoader. Вирус в конечном итоге загружает и расшифровывает дополнительный модуль DanaBot — модульный банковский троян, способный похищать пароли, делать скриншоты, загружать модули программ-вымогателей и предоставлять прямой доступ к скомпрометированным хостам.

Рекомендации для безопасности

Лучшей практикой при поиске программного обеспечения является игнорирование продвигаемых результатов в Google и скачивание программ только с официальных сайтов разработчиков или известных и надежных источников.

Напомним, что недавно эксперты по кибербезопасности Malwarebytes Для просмотра ссылки Войдиили Зарегистрируйся , направленную на американских граждан, в ходе которой злоумышленники размещали в топе поисковой выдачи Google поддельную страницу почтовой службы США (USPS). Целью атаки являлось получение учётных данных жертв для входа в сервисы онлайн-банкинга, а также полной личной и финансовой информации.

Компания Malwarebytes Для просмотра ссылки Войди

Как работает атака

Мошенническая реклама имитирует официальный портал для скачивания Webex и занимает самую высокую позицию в результатах поиска Google по запросу «webex». Реклама выглядит абсолютно легитимной: она использует настоящий логотип Webex и отображает легитимный URL-адрес «webex.com» как место назначения при клике.

Поддельная реклама в результатах поиска Google

Злоумышленники эксплуатируют лазейку в системе отслеживания Google Ads , которая позволяет им перенаправлять пользователей на другие сайты, не нарушая при этом политику Google. Киберпреступники используют URL на платформе Firebase («trixwe.page.link») в качестве шаблона для отслеживания, с финальным URL-адресом « Для просмотра ссылки Войди

При клике на рекламу пользователь перенаправляется на «trixwe.page[.]link», который фильтрует посещения, исходящие от исследователей и автоматических сканеров. Если пользователь является целевой жертвой, его перенаправляют на сайт «monoo3at[.]com», где проводятся дополнительные проверки. В итоге, целевые жертвы перенаправляются на сайт «webexadvertisingoffer[.]com», где их компьютеры заражаются вредоносным ПО.

Вредоносный сайт Webex

Последствия атаки

Посетители поддельного сайта Webex, кликнувшие на кнопки скачивания, загружают MSI-установщик, который запускает несколько процессов и выполняет команды PowerShell для установки вредоносного ПО BatLoader. Вирус в конечном итоге загружает и расшифровывает дополнительный модуль DanaBot — модульный банковский троян, способный похищать пароли, делать скриншоты, загружать модули программ-вымогателей и предоставлять прямой доступ к скомпрометированным хостам.

Рекомендации для безопасности

Лучшей практикой при поиске программного обеспечения является игнорирование продвигаемых результатов в Google и скачивание программ только с официальных сайтов разработчиков или известных и надежных источников.

Напомним, что недавно эксперты по кибербезопасности Malwarebytes Для просмотра ссылки Войди

- Источник новости

- www.securitylab.ru