Что это – эволюция угрозы или крик отчаяния?

За последние месяцы киберпространство столкнулось с новой угрозой в виде шифровальщика LostTrust, который, как считается, является ребрендингом ранее известного MetaEncryptor. Данный вывод был сделан на основе схожести сайтов утечек данных и шифровальщиков, используемых обеими группами.

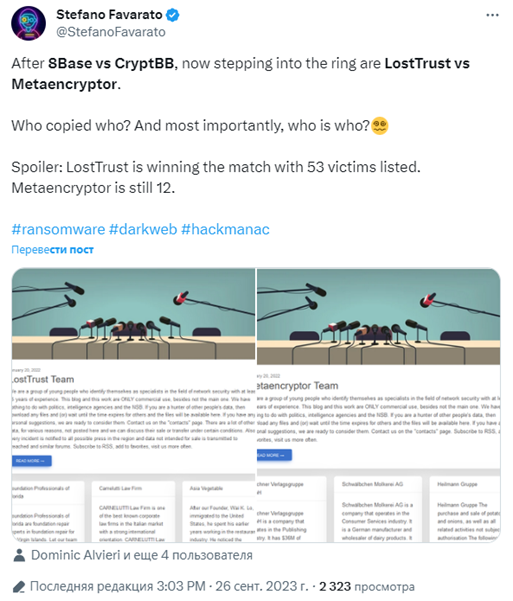

Основной активностью LostTrust стали атаки на организации, начавшиеся в марте 2023 года. Однако широкое признание этот шифровальщик получил только в сентябре, когда банда начала использовать сайт утечек данных для публичного шантажа своих жертв. На текущий момент на сайте утечек данных LostTrust указано 53 жертвы по всему миру, некоторые из которых уже столкнулись с утечкой своих данных из-за отказа платить выкуп.

MetaEncryptor был запущен в августе 2022 года и собрал 12 жертв на своем сайте утечек данных до июля 2023 года, после чего новые жертвы перестали добавляться на сайт. В сентябре был запущен новый сайт утечек данных для группы LostTrust.

Исследователь кибербезопасности Стефано Фаварато Для просмотра ссылки Войдиили Зарегистрируйся , что новый сайт использует абсолютно такой же шаблон и биографию, как сайт утечек данных MetaEncryptor. Оба сайта содержат описание, в котором говорится, что авторы являются группой молодых специалистов в области сетевой безопасности с опытом работы не менее 15 лет.

Твит Фаварато о схожести сайтов LostTrust и MetaEncryptor

Аналитики из BleepingComputer Для просмотра ссылки Войдиили Зарегистрируйся , что шифровальщики LostTrust и MetaEncryptor практически идентичны с незначительными изменениями в заметках о выкупе, встроенных публичных ключах, названиях заметок о выкупе и расширениях зашифрованных файлов. Кроме того, исследователь кибербезопасности из MalwareHunterTeam сообщил, что LostTrust и MetaEncryptor основаны на шифровальщике SFile2 – было Для просмотра ссылки Войди или Зарегистрируйся много соответствий в коде шифровальщиков LostTrust и SFile.

Кроме того, анализ образца шифровальщика LostTrust показал, что он может быть запущен с двумя дополнительными аргументами командной строки для шифрования конкретного пути или сетевых ресурсов. Во время выполнения LostTrust отключает и останавливает множество служб Windows, чтобы убедиться, что все файлы могут быть зашифрованы, включая службы, связанные с Firebird, MSSQL, SQL, Exchange и другими.

В отличие от других групп, хакеры LostTrust в своей записке с требованием выкупа представляются как бывшие белые хакеры, которые решили заняться киберпреступностью из-за плохой оплаты своих услуг. Сообщение о выкупе содержит информацию о том, что произошло с файлами компании, и уникальную ссылку на сайт переговоров с группой через сеть Tor. Суммы требуемых выкупов варьируются от $100,000 до миллионов долларов.

Сайт утечек данных используется для шантажа жертв, угрожая разглашением украденных данных, если выкуп не будет уплачен. На данный момент неизвестно, приведет ли оплата выкупа к удалению данных и предоставлению рабочего дешифратора.

За последние месяцы киберпространство столкнулось с новой угрозой в виде шифровальщика LostTrust, который, как считается, является ребрендингом ранее известного MetaEncryptor. Данный вывод был сделан на основе схожести сайтов утечек данных и шифровальщиков, используемых обеими группами.

Основной активностью LostTrust стали атаки на организации, начавшиеся в марте 2023 года. Однако широкое признание этот шифровальщик получил только в сентябре, когда банда начала использовать сайт утечек данных для публичного шантажа своих жертв. На текущий момент на сайте утечек данных LostTrust указано 53 жертвы по всему миру, некоторые из которых уже столкнулись с утечкой своих данных из-за отказа платить выкуп.

MetaEncryptor был запущен в августе 2022 года и собрал 12 жертв на своем сайте утечек данных до июля 2023 года, после чего новые жертвы перестали добавляться на сайт. В сентябре был запущен новый сайт утечек данных для группы LostTrust.

Исследователь кибербезопасности Стефано Фаварато Для просмотра ссылки Войди

Твит Фаварато о схожести сайтов LostTrust и MetaEncryptor

Аналитики из BleepingComputer Для просмотра ссылки Войди

Кроме того, анализ образца шифровальщика LostTrust показал, что он может быть запущен с двумя дополнительными аргументами командной строки для шифрования конкретного пути или сетевых ресурсов. Во время выполнения LostTrust отключает и останавливает множество служб Windows, чтобы убедиться, что все файлы могут быть зашифрованы, включая службы, связанные с Firebird, MSSQL, SQL, Exchange и другими.

В отличие от других групп, хакеры LostTrust в своей записке с требованием выкупа представляются как бывшие белые хакеры, которые решили заняться киберпреступностью из-за плохой оплаты своих услуг. Сообщение о выкупе содержит информацию о том, что произошло с файлами компании, и уникальную ссылку на сайт переговоров с группой через сеть Tor. Суммы требуемых выкупов варьируются от $100,000 до миллионов долларов.

Сайт утечек данных используется для шантажа жертв, угрожая разглашением украденных данных, если выкуп не будет уплачен. На данный момент неизвестно, приведет ли оплата выкупа к удалению данных и предоставлению рабочего дешифратора.

- Источник новости

- www.securitylab.ru