Лишь одно сообщение приводит к кражи конфиденциальной информации компаний.

Исследователи из Menlo Security Для просмотра ссылки Войдиили Зарегистрируйся , нацеленную на аккаунты Microsoft 365 ключевых исполнительных директоров организаций в США. В рамках кампании киберпреступники злоупотребляют открытыми перенаправлениями ( Open Redirect ) с сайта поиска работы Indeed.

Злоумышленник использует фишинговый инструмент EvilProxy , который может собирать сессионные куки, что позволяет обходить механизмы многократной аутентификации (Multi-Factor Authentication, MFA).

В Menlo Security сообщают, что целью фишинговой кампании являются исполнительные директора и сотрудники высшего звена из различных отраслей, включая производство электронной продукции, банковское и финансовое дело, недвижимость, страхование и управление имуществом.

Открытое перенаправление (Open Redirect) — это тип уязвимости, когда веб-приложение допускает перенаправление пользователя на произвольные внешние URL -адреса без должной проверки. Это означает, что злоумышленник может создать вредоносную ссылку, которая перенаправит пользователя на фальшивые или опасные веб-сайты. Поскольку ссылка исходит от доверенного источника, она может обойти меры безопасности электронной почты или продвинуться в результатах поиска без вызова подозрений.

Цепочка атаки

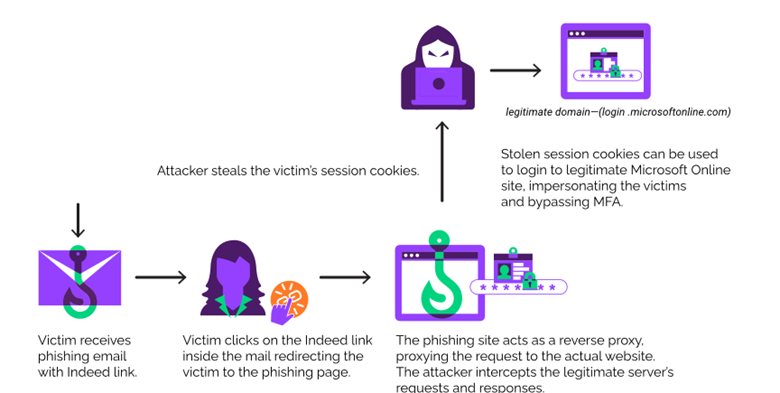

В обнаруженной кампании злоумышленники используют открытое перенаправление на indeed.com, американском сайте для поиска работы. Цели получают письма с ссылкой на indeed.com, которая выглядит легитимной. При доступе URL перенаправляет пользователя на фишинговый сайт, действующий как обратный прокси для страницы входа в систему Microsoft.

EvilProxy представляет собой платформу «фишинг как услуга» (Phishing-as-a-Service, PaaS ), использующую обратные прокси для облегчения связи и передачи данных пользователя между целью и подлинным онлайн-сервисом (в данном случае Microsoft).

Когда пользователь получает доступ к своему аккаунту через фишинговый сервер, имитирующий страницу входа, злоумышленник может захватить cookie -файлы жертвы. Поскольку жертва уже выполнила требуемые шаги MFA во время входа в систему, украденные куки предоставляют киберпреступнику полный доступ к аккаунту жертвы.

Раскрытая фишинговая кампания подчеркивает растущее использование сложных методик киберпреступниками для обхода систем безопасности и нацеливания на ключевых исполнителей в ведущих отраслях. Эффективное использование PaaS-сервиса и уязвимостей веб-сайтов для перенаправления пользователей на поддельные страницы входа угрожает не только индивидуальной безопасности, но и корпоративной безопасности на более широком уровне.

Злоумышленники, получившие доступ к аккаунтам высшего руководства, могут получить доступ к конфиденциальной информации, что может привести к значительным финансовым потерям и ущербу для репутации компаний. Атака подчеркивает необходимость усиления мер по кибербезопасности и обучения персонала осознанию угроз фишинга для минимизации рисков и обеспечения надежной защиты от подобных атак.

Исследователи из Menlo Security Для просмотра ссылки Войди

Злоумышленник использует фишинговый инструмент EvilProxy , который может собирать сессионные куки, что позволяет обходить механизмы многократной аутентификации (Multi-Factor Authentication, MFA).

В Menlo Security сообщают, что целью фишинговой кампании являются исполнительные директора и сотрудники высшего звена из различных отраслей, включая производство электронной продукции, банковское и финансовое дело, недвижимость, страхование и управление имуществом.

Открытое перенаправление (Open Redirect) — это тип уязвимости, когда веб-приложение допускает перенаправление пользователя на произвольные внешние URL -адреса без должной проверки. Это означает, что злоумышленник может создать вредоносную ссылку, которая перенаправит пользователя на фальшивые или опасные веб-сайты. Поскольку ссылка исходит от доверенного источника, она может обойти меры безопасности электронной почты или продвинуться в результатах поиска без вызова подозрений.

Цепочка атаки

В обнаруженной кампании злоумышленники используют открытое перенаправление на indeed.com, американском сайте для поиска работы. Цели получают письма с ссылкой на indeed.com, которая выглядит легитимной. При доступе URL перенаправляет пользователя на фишинговый сайт, действующий как обратный прокси для страницы входа в систему Microsoft.

EvilProxy представляет собой платформу «фишинг как услуга» (Phishing-as-a-Service, PaaS ), использующую обратные прокси для облегчения связи и передачи данных пользователя между целью и подлинным онлайн-сервисом (в данном случае Microsoft).

Когда пользователь получает доступ к своему аккаунту через фишинговый сервер, имитирующий страницу входа, злоумышленник может захватить cookie -файлы жертвы. Поскольку жертва уже выполнила требуемые шаги MFA во время входа в систему, украденные куки предоставляют киберпреступнику полный доступ к аккаунту жертвы.

Раскрытая фишинговая кампания подчеркивает растущее использование сложных методик киберпреступниками для обхода систем безопасности и нацеливания на ключевых исполнителей в ведущих отраслях. Эффективное использование PaaS-сервиса и уязвимостей веб-сайтов для перенаправления пользователей на поддельные страницы входа угрожает не только индивидуальной безопасности, но и корпоративной безопасности на более широком уровне.

Злоумышленники, получившие доступ к аккаунтам высшего руководства, могут получить доступ к конфиденциальной информации, что может привести к значительным финансовым потерям и ущербу для репутации компаний. Атака подчеркивает необходимость усиления мер по кибербезопасности и обучения персонала осознанию угроз фишинга для минимизации рисков и обеспечения надежной защиты от подобных атак.

- Источник новости

- www.securitylab.ru