Не верьте всему, что видите в Google.

Компания Malwarebytes Для просмотра ссылки Войдиили Зарегистрируйся мошенническую кампанию, в ходе которой злоумышленники используют рекламные объявления Google Ads для распространения вредоносных программ, заманивая пользователей на поддельные сайты с поддельным Notepad++.

Несмотря на то, что кампания действует уже несколько месяцев, она оставалась незамеченной. Конечная цель атаки пока неизвестна. Однако, по данным Malwarebytes, наиболее вероятной целью является установка инструмента постэксплуатации Cobalt Strike .

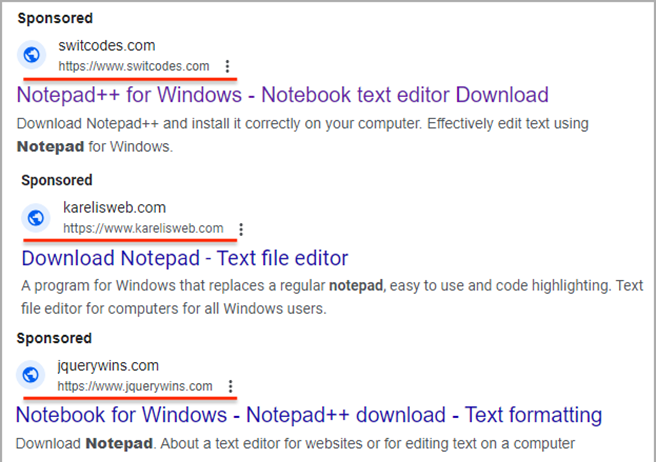

В рамках кампании киберпреступники рекламируют URL -адреса, не имеющие отношения к оригинальной программе Notepad++. Мошеннические сайты используют схожие с программой названия в рекламных объявлениях Google, манипулируя механизмами SEO. Многие пользователи могут попасться «на крючок», так как названия объявлений более заметны, чем сами URL-адреса.

Мошеннические объявления в поиске Google

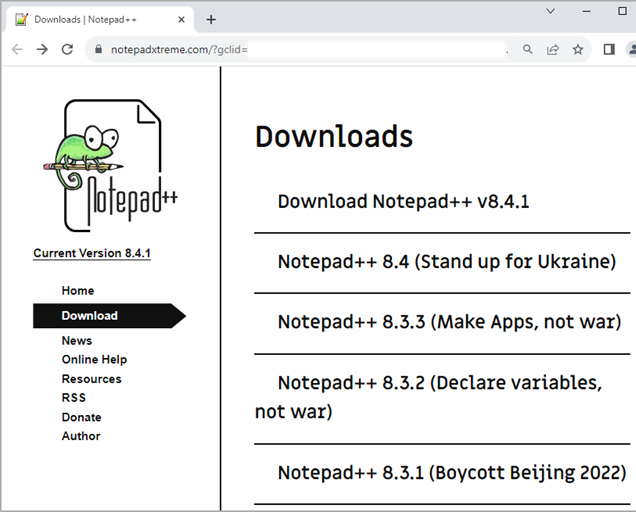

После перехода по рекламной ссылке происходит проверка IP пользователя. Если IP соответствует списку, который включает в себя ботов, VPN и прочее, пользователь направляется на безвредный сайт. Однако нужные жертвы переадресовываются на «notepadxtreme[.]com», имитирующий оригинальный сайт Notepad++.

Мошеннический сайт, имитирующий сайт Notepad ++

После того как посетитель нажимает на ссылку для скачивания, выполняется дополнительная проверка. Те, кто проходит ее, получают вредоносный HTA-скрипт с уникальным ID. Исследование этого скрипта не дало конкретных результатов, но аналогичный файл был найден в базе VirusTotal еще в июле. Файл пытается подключиться к удаленному домену через специальный порт, и исследователи предположили, что это является частью развертывания Cobalt Strike.

Для того чтобы избежать загрузки вредоносных программ, рекомендуется пропускать рекламные результаты в поиске Google и посещать только официальные сайты. Чтобы удостовериться в подлинности сайта, необходимо проверить страницу «О проекте», официальные документы, страницу в Википедии и официальные соцсети проекта.

Компания Malwarebytes Для просмотра ссылки Войди

Несмотря на то, что кампания действует уже несколько месяцев, она оставалась незамеченной. Конечная цель атаки пока неизвестна. Однако, по данным Malwarebytes, наиболее вероятной целью является установка инструмента постэксплуатации Cobalt Strike .

В рамках кампании киберпреступники рекламируют URL -адреса, не имеющие отношения к оригинальной программе Notepad++. Мошеннические сайты используют схожие с программой названия в рекламных объявлениях Google, манипулируя механизмами SEO. Многие пользователи могут попасться «на крючок», так как названия объявлений более заметны, чем сами URL-адреса.

Мошеннические объявления в поиске Google

После перехода по рекламной ссылке происходит проверка IP пользователя. Если IP соответствует списку, который включает в себя ботов, VPN и прочее, пользователь направляется на безвредный сайт. Однако нужные жертвы переадресовываются на «notepadxtreme[.]com», имитирующий оригинальный сайт Notepad++.

Мошеннический сайт, имитирующий сайт Notepad ++

После того как посетитель нажимает на ссылку для скачивания, выполняется дополнительная проверка. Те, кто проходит ее, получают вредоносный HTA-скрипт с уникальным ID. Исследование этого скрипта не дало конкретных результатов, но аналогичный файл был найден в базе VirusTotal еще в июле. Файл пытается подключиться к удаленному домену через специальный порт, и исследователи предположили, что это является частью развертывания Cobalt Strike.

Для того чтобы избежать загрузки вредоносных программ, рекомендуется пропускать рекламные результаты в поиске Google и посещать только официальные сайты. Чтобы удостовериться в подлинности сайта, необходимо проверить страницу «О проекте», официальные документы, страницу в Википедии и официальные соцсети проекта.

- Источник новости

- www.securitylab.ru