На вашу вечеринку у бассейна может проникнуть посторонний.

Компания SafeBreach Для просмотра ссылки Войдиили Зарегистрируйся набор техник внедрения в процессы под названием Pool Party, который позволяет обходить EDR -решения (Endpoint Detection and Response). Данная техника была Для просмотра ссылки Войди или Зарегистрируйся на конференции Black Hat Europe 2023.

Исследователи сосредоточились на малоизученных пулах потоков Windows ( пул потоков ), открывая новый вектор атаки для внедрения в процессы. Специалисты обнаружили 8 новых методов внедрения в процессы, позволяющих инициировать вредоносное выполнение в результате легитимной операции.

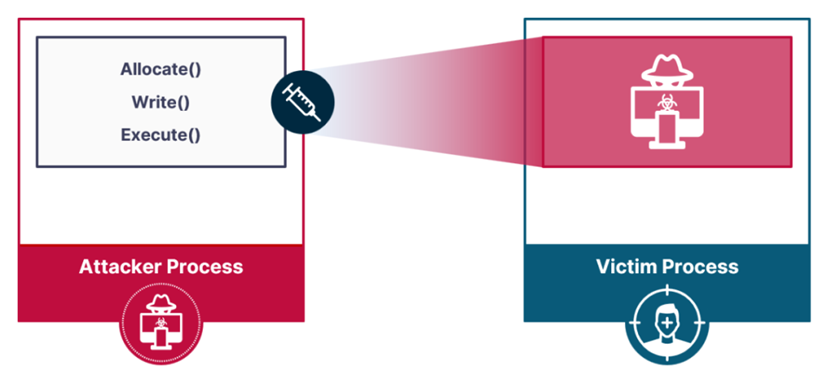

Схема внедрения в процессы

Техника внедрения в процессы состоит из трех этапов: выделения памяти в целевом процессе, записи вредоносного кода в выделенную память и выполнения написанного вредоносного кода. Исследователи тестировали различные методы и определили, что EDR-решения обнаруживают внедрение в процессы в основном через отслеживание этапа выполнения. Они сосредоточились на создании метода выполнения, основанного только на этапах выделения и записи.

В ходе изучения пула потоков в режиме пользователя Windows, эксперты пришли к выводу о возможности использования объектов worker factories для внедрения в процессы. Worker factory (рабочая фабрика) — это объект Windows, который управляет рабочими потоками пула, создавая их или завершая по мере необходимости. Один из методов, открытых исследователями, использует процедуру запуска worker factories, в то время как другие используют три типа очередей. SafeBreach добилась 100% успеха в обходе популярных EDR-решений от Palo Alto, SentinelOne , CrowdStrike , Microsoft Defender For Endpoint и Cybereason .

Компания SafeBreach Для просмотра ссылки Войди

Исследователи сосредоточились на малоизученных пулах потоков Windows ( пул потоков ), открывая новый вектор атаки для внедрения в процессы. Специалисты обнаружили 8 новых методов внедрения в процессы, позволяющих инициировать вредоносное выполнение в результате легитимной операции.

Схема внедрения в процессы

Техника внедрения в процессы состоит из трех этапов: выделения памяти в целевом процессе, записи вредоносного кода в выделенную память и выполнения написанного вредоносного кода. Исследователи тестировали различные методы и определили, что EDR-решения обнаруживают внедрение в процессы в основном через отслеживание этапа выполнения. Они сосредоточились на создании метода выполнения, основанного только на этапах выделения и записи.

В ходе изучения пула потоков в режиме пользователя Windows, эксперты пришли к выводу о возможности использования объектов worker factories для внедрения в процессы. Worker factory (рабочая фабрика) — это объект Windows, который управляет рабочими потоками пула, создавая их или завершая по мере необходимости. Один из методов, открытых исследователями, использует процедуру запуска worker factories, в то время как другие используют три типа очередей. SafeBreach добилась 100% успеха в обходе популярных EDR-решений от Palo Alto, SentinelOne , CrowdStrike , Microsoft Defender For Endpoint и Cybereason .

- Источник новости

- www.securitylab.ru