Информацией сможет воспользоваться любой желающий, если покупатель не найдется через 7 дней.

Госпиталь Абдали, расположенный в современном районе Аль-Абдали в Аммане, Иордания, Для просмотра ссылки Войдиили Зарегистрируйся хакерской группы Rhysida. Это многопрофильная клиника, которая оказывает медицинские услуги во многих областях.

Помимо хирургического отделения, в госпитале работают специалисты по ортопедии и ревматологии, гинекологии, урологии и эндокринологии, неврологии, нефрологии, пульмонологии, терапии, онкологии, инфекционным болезням и анестезиологии. Также представлены эстетические направления - пластическая хирургия, дерматология и центр женского здоровья.

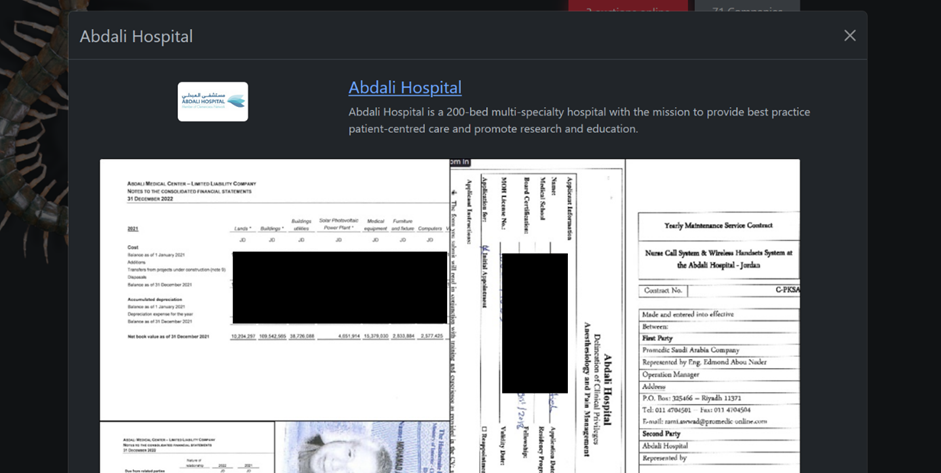

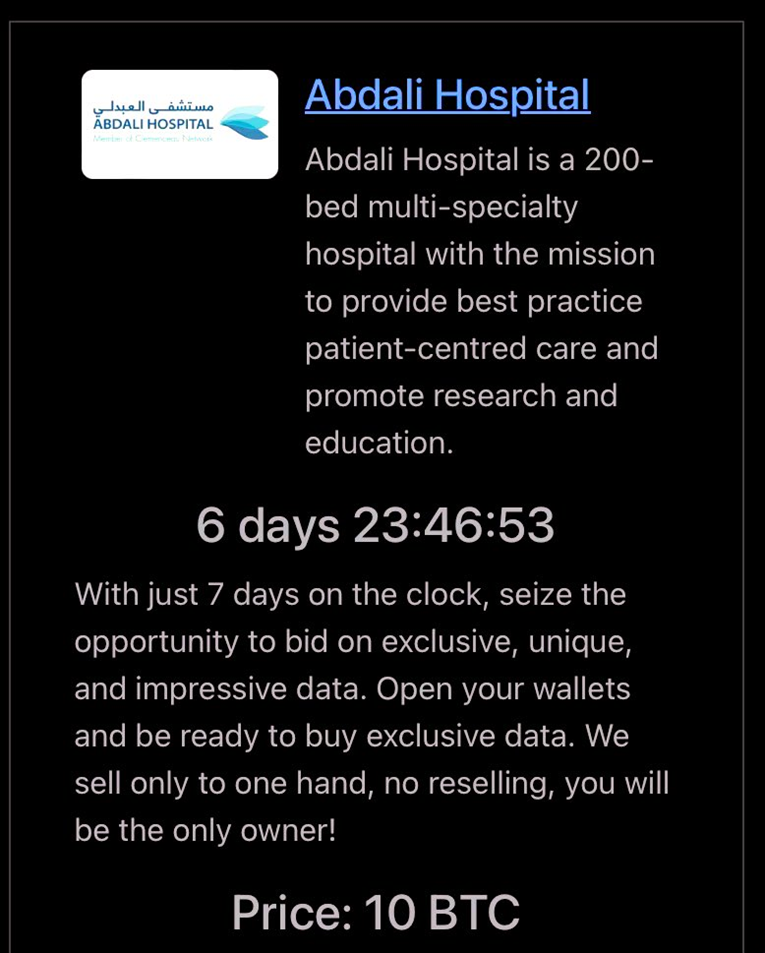

Хакеры опубликовали в даркнете скриншоты с похищенными медицинскими документами и удостоверениями личности сотрудников в качестве доказательства атаки. Данные уже выставлены на аукцион с минимальной стоимостью в 10 биткоинов.

В опубликованном на сайте объявлении говорится: "У вас есть всего 7 дней, чтобы приобрести эксклюзивные и уникальные данные. Мы продаем информацию только в одни руки, перепродажа запрещена. Вы будете единственным владельцем!".

Rhysida утверждает, что через 7 дней похищенная информация окажется в публичном доступе.

В конце ноября они заявляли о взломе лондонского Госпиталя короля Эдуарда VII, Для просмотра ссылки Войдиили Зарегистрируйся и Для просмотра ссылки Войди или Зарегистрируйся (CEEC).

Rhysida действует с мая 2023 года. Как утверждают сами преступники, за это время их жертвами стали не менее 62 компаний в сферах образования, здравоохранения, производства, IT и госсектора.

На прошлой неделе ФБР и Агентство кибербезопасности США (CISA) выпустили совместное предупреждение об угрозе, исходящей от этой группы. В документе указаны используемые методы и индикаторы компрометации.

Отмечается, что злоумышленники действуют по модели "вымогательство как услуга" (Ransomware-as-a-Service, RaaS ), предоставляя свои инструменты и инфраструктуру в аренду. Полученные выкупы делятся между группой и аффилированными лицами.

Для доступа к системам хакеры используют уязвимости внешних удаленных сервисов, таких как VPN и RDP, а также скомпрометированные учётные данные. Отмечены случаи эксплуатации уязвимости Zerologon в фишинговых атаках. Кроме того, Rhysida нередко применяет встроенные сетевые инструменты операционных систем.

Госпиталь Абдали, расположенный в современном районе Аль-Абдали в Аммане, Иордания, Для просмотра ссылки Войди

Помимо хирургического отделения, в госпитале работают специалисты по ортопедии и ревматологии, гинекологии, урологии и эндокринологии, неврологии, нефрологии, пульмонологии, терапии, онкологии, инфекционным болезням и анестезиологии. Также представлены эстетические направления - пластическая хирургия, дерматология и центр женского здоровья.

Хакеры опубликовали в даркнете скриншоты с похищенными медицинскими документами и удостоверениями личности сотрудников в качестве доказательства атаки. Данные уже выставлены на аукцион с минимальной стоимостью в 10 биткоинов.

В опубликованном на сайте объявлении говорится: "У вас есть всего 7 дней, чтобы приобрести эксклюзивные и уникальные данные. Мы продаем информацию только в одни руки, перепродажа запрещена. Вы будете единственным владельцем!".

Rhysida утверждает, что через 7 дней похищенная информация окажется в публичном доступе.

В конце ноября они заявляли о взломе лондонского Госпиталя короля Эдуарда VII, Для просмотра ссылки Войди

Rhysida действует с мая 2023 года. Как утверждают сами преступники, за это время их жертвами стали не менее 62 компаний в сферах образования, здравоохранения, производства, IT и госсектора.

На прошлой неделе ФБР и Агентство кибербезопасности США (CISA) выпустили совместное предупреждение об угрозе, исходящей от этой группы. В документе указаны используемые методы и индикаторы компрометации.

Отмечается, что злоумышленники действуют по модели "вымогательство как услуга" (Ransomware-as-a-Service, RaaS ), предоставляя свои инструменты и инфраструктуру в аренду. Полученные выкупы делятся между группой и аффилированными лицами.

Для доступа к системам хакеры используют уязвимости внешних удаленных сервисов, таких как VPN и RDP, а также скомпрометированные учётные данные. Отмечены случаи эксплуатации уязвимости Zerologon в фишинговых атаках. Кроме того, Rhysida нередко применяет встроенные сетевые инструменты операционных систем.

- Источник новости

- www.securitylab.ru