Шпионаж – один из способов страны узнавать о техническом прогрессе соперников.

В Для просмотра ссылки Войдиили Зарегистрируйся разведки Германии и Южной Кореи сообщается о продолжающейся шпионской кампании, нацеленной на оборонный сектор по заданию правительства Северной Кореи.

По данным спецслужб, цель атак — кража информации о передовых военных технологиях для модернизации вооружения и разработки новых военных возможностей. В предупреждении освещаются два случая, связанных с действиями северокорейских хакеров, в том числе группы Lazarus, и описываются используемые ими тактики, техники и процедуры (Tactics, Techniques, and Procedures, TTPs ).

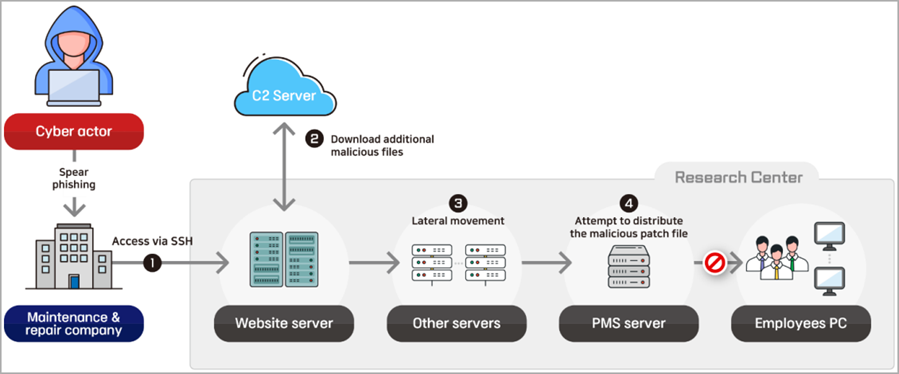

Первый случай касается инцидента в конце 2022 года, когда северокорейский злоумышленник проник в системы исследовательского центра морских и судоходных технологий, выполнив атаку на цепочку поставок путём компрометации систем компании, занимавшейся обслуживанием веб-серверов целевой организации. Атака включала в себя кражу учетных данных SSH, использование легитимных инструментов, боковое перемещение в сети (Lateral Movement) и попытки скрыть свою деятельность в сети.

Схема атаки на цепочку поставок

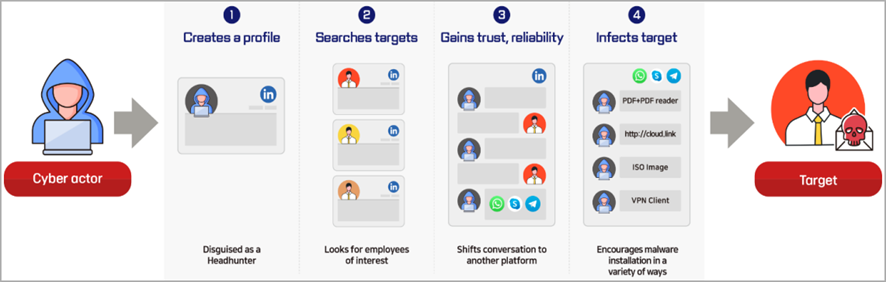

Во втором примере группа Lazarus атаковала оборонный сектор, используя тактику кампании Для просмотра ссылки Войдиили Зарегистрируйся нацеленную на сотрудников криптовалютных фирм и разработчиков ПО. В одном из случаев Lazarus Для просмотра ссылки Войди или Зарегистрируйся доставил в систему два бэкдора LightlessCan и BlindingCan.

Цепочка атаки с социальной инженерией

В предупреждении подчеркивается важность обучения сотрудников распознаванию современных методов кибератак, применению принципа минимальных привилегий, усиления аутентификации и процедур управления обновлениями, а также ведения аудита логов, включая доступ пользователей, для улучшения общей безопасности.

Такие меры безопасности, как ограничение доступа поставщиков ИТ-услуг к системам, необходимым для удаленного обслуживания, внимательный мониторинг журналов доступа для обнаружения несанкционированных событий, использование многофакторной аутентификации (multi-factor authentication, MFA ) для всех учетных записей и строгие политики аутентификации пользователей для системы управления исправлениями (patch management system, PMS), рекомендуются для противодействия подобным атакам.

В Для просмотра ссылки Войди

По данным спецслужб, цель атак — кража информации о передовых военных технологиях для модернизации вооружения и разработки новых военных возможностей. В предупреждении освещаются два случая, связанных с действиями северокорейских хакеров, в том числе группы Lazarus, и описываются используемые ими тактики, техники и процедуры (Tactics, Techniques, and Procedures, TTPs ).

Первый случай касается инцидента в конце 2022 года, когда северокорейский злоумышленник проник в системы исследовательского центра морских и судоходных технологий, выполнив атаку на цепочку поставок путём компрометации систем компании, занимавшейся обслуживанием веб-серверов целевой организации. Атака включала в себя кражу учетных данных SSH, использование легитимных инструментов, боковое перемещение в сети (Lateral Movement) и попытки скрыть свою деятельность в сети.

Схема атаки на цепочку поставок

Во втором примере группа Lazarus атаковала оборонный сектор, используя тактику кампании Для просмотра ссылки Войди

Цепочка атаки с социальной инженерией

В предупреждении подчеркивается важность обучения сотрудников распознаванию современных методов кибератак, применению принципа минимальных привилегий, усиления аутентификации и процедур управления обновлениями, а также ведения аудита логов, включая доступ пользователей, для улучшения общей безопасности.

Такие меры безопасности, как ограничение доступа поставщиков ИТ-услуг к системам, необходимым для удаленного обслуживания, внимательный мониторинг журналов доступа для обнаружения несанкционированных событий, использование многофакторной аутентификации (multi-factor authentication, MFA ) для всех учетных записей и строгие политики аутентификации пользователей для системы управления исправлениями (patch management system, PMS), рекомендуются для противодействия подобным атакам.

- Источник новости

- www.securitylab.ru