Group-IB выяснила, почему чат-бот стал золотой жилой для киберпреступников.

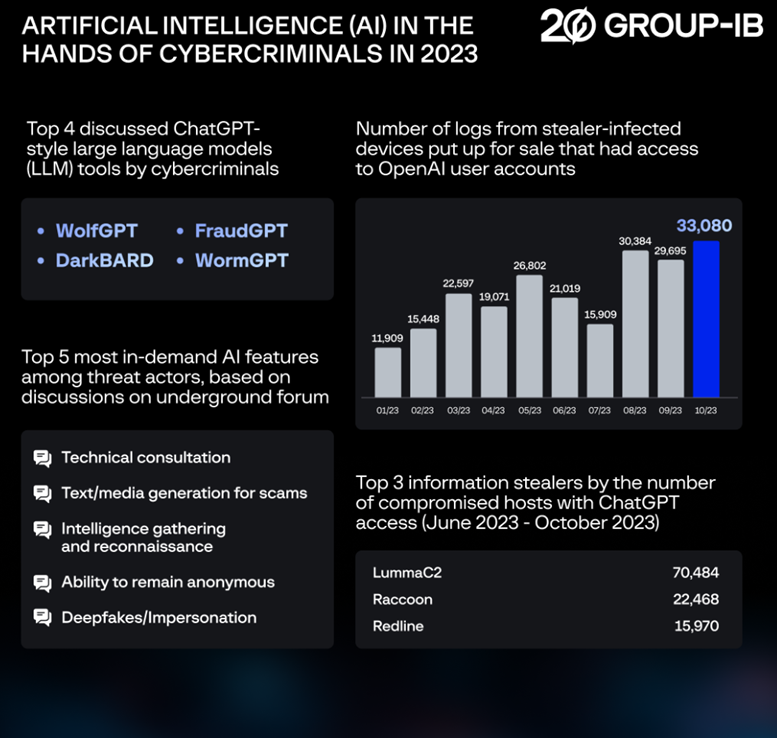

По Для просмотра ссылки Войдиили Зарегистрируйся Group-IB, в период с января по октябрь 2023 года в даркнете было выставлено на продажу более 225 000 журналов, содержащих скомпрометированные учетные данные пользователей ChatGPT . Учетные данные были обнаружены в журналах инфостилеров LummaC2, Raccoon и RedLine.

Group-IB отметила, что количество зараженных устройств незначительно сократилось в середине и конце лета, но заметно возросло между августом и сентябрем. С июня по октябрь 2023 года было заражено более 130 000 уникальных хостов с доступом к ChatGPT, что на 36% больше по сравнению с первыми пятью месяцами 2023 года. Распределение по трем основным семействам вредоносного ПО следующее:

Статистика Group-IB

Group-IB отмечает, что киберпреступники могут использовать языковые модели для разработки новых методов ведения кибератак, создания убедительных фишинговых писем, а также для повышения оперативной продуктивности. Технология также может ускорить разведку, облегчить использование инструментов взлома и сделать мошеннические автоматические звонки более эффективными.

Злоумышленники, как правило, всегда интересовались корпоративными устройствами и получением доступа, позволяющим перемещаться по сети. Теперь внимание хакеров приковано также к устройствам с доступом к общедоступным системам ИИ. Такая техника даёт доступ к журналам общения между сотрудниками и системами, что можно использовать для поиска конфиденциальной информации, данных о внутренней инфраструктуре, об аутентификации и об исходном коде приложений.

По Для просмотра ссылки Войди

Group-IB отметила, что количество зараженных устройств незначительно сократилось в середине и конце лета, но заметно возросло между августом и сентябрем. С июня по октябрь 2023 года было заражено более 130 000 уникальных хостов с доступом к ChatGPT, что на 36% больше по сравнению с первыми пятью месяцами 2023 года. Распределение по трем основным семействам вредоносного ПО следующее:

- LummaC2 - 70 484 хоста;

- Raccoon - 22 468 хостов;

- RedLine - 15 970 хостов.

Статистика Group-IB

Group-IB отмечает, что киберпреступники могут использовать языковые модели для разработки новых методов ведения кибератак, создания убедительных фишинговых писем, а также для повышения оперативной продуктивности. Технология также может ускорить разведку, облегчить использование инструментов взлома и сделать мошеннические автоматические звонки более эффективными.

Злоумышленники, как правило, всегда интересовались корпоративными устройствами и получением доступа, позволяющим перемещаться по сети. Теперь внимание хакеров приковано также к устройствам с доступом к общедоступным системам ИИ. Такая техника даёт доступ к журналам общения между сотрудниками и системами, что можно использовать для поиска конфиденциальной информации, данных о внутренней инфраструктуре, об аутентификации и об исходном коде приложений.

- Источник новости

- www.securitylab.ru