Злоумышленники атакуют системы без EDR-защиты и устанавливают в них постоянство.

Исследователи безопасности из Mandiant Для просмотра ссылки Войдиили Зарегистрируйся эксплуатацию исправленной уязвимости нулевого дня в операционной системе Fortinet FortiOS китайской хакерской группировке.

Компания Mandiant заявила, что активность является частью более широкой кампании, направленной на развертывание бэкдоров в решениях Fortinet и VMware и поддержание постоянного доступа к средам жертв.

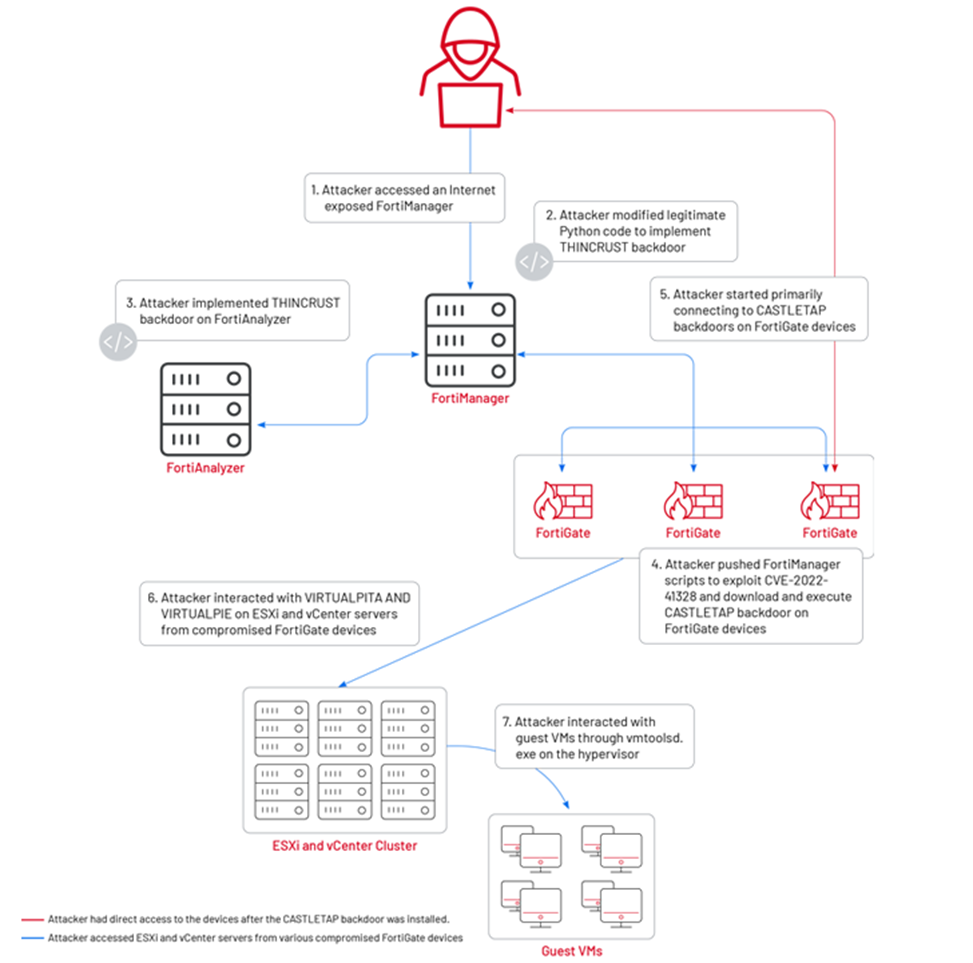

Специалисты компании называют группу UNC3886 , связывая её с Китаем. По данным Mandiant, атаки UNC3886 нацелены на решения FortiGate , FortiManager и FortiAnalyzer для развертывания двух имплантатов THINCRUST и CASTLETAP. Компрометация получилась благодаря тому, что устройство FortiManager было подключено к Интернету.

Цепочка заражений UNC3886

THINCRUST — это бэкдор , написанный на Python и способный выполнять произвольные команды, а также читать и записывать файлы на диске. Бэкдор устанавливает постоянство, которое затем используется для доставки сценариев FortiManager. Сценарии, в свою очередь, используют уязвимость обхода пути FortiOS для перезаписи легитимных файлов и изменения образов встроенного ПО.

В этот момент доставляется полезная нагрузка CASTLETAP, которая отправляет маяк на сервер злоумышленника, чтобы создать канал для запуска команд, извлечения полезной нагрузки и эксфильтрации данных из скомпрометированной системы.

После того как CASTLETAP был развернут на брандмауэрах FortiGate, хакеры подключились к компьютерам ESXi и vCenter, а затем развернули свои бэкдоры Для просмотра ссылки Войдиили Зарегистрируйся , чтобы установить постоянство и обеспечить постоянный доступ к гипервизорам и гостевым машинам.

На устройствах FortiManager, которые ограничивают доступ в Интернет, киберпреступник сбросил бэкдор с функцией реверс-инжиниринга под названием REPTILE в систему управления локальной сетью (NMS), чтобы восстановить доступ.

На этом этапе UNC3886 также использует утилиту TABLEFLIP для перенаправления сетевого трафика для прямого подключения к устройству FortiManager независимо от установленных правил списка управления доступом (ACL).

7 марта компания Fortinet Для просмотра ссылки Войдиили Зарегистрируйся , чтобы устранить критическую уязвимость под идентификатором CVE-2022-41328. Она позволяла злоумышленникам удалённо выполнять несанкционированный код в целевой системе.

Расследование возросшего числа атак показало, что злоумышленники модифицировали образ прошивки устройства для запуска полезной нагрузки прямо во время системной инициализации. Вредоносное ПО могло быть использовано также для кражи данных, загрузки и записи файлов или открытия удаленных оболочек.

Исследователи безопасности из Mandiant Для просмотра ссылки Войди

Компания Mandiant заявила, что активность является частью более широкой кампании, направленной на развертывание бэкдоров в решениях Fortinet и VMware и поддержание постоянного доступа к средам жертв.

Специалисты компании называют группу UNC3886 , связывая её с Китаем. По данным Mandiant, атаки UNC3886 нацелены на решения FortiGate , FortiManager и FortiAnalyzer для развертывания двух имплантатов THINCRUST и CASTLETAP. Компрометация получилась благодаря тому, что устройство FortiManager было подключено к Интернету.

Цепочка заражений UNC3886

THINCRUST — это бэкдор , написанный на Python и способный выполнять произвольные команды, а также читать и записывать файлы на диске. Бэкдор устанавливает постоянство, которое затем используется для доставки сценариев FortiManager. Сценарии, в свою очередь, используют уязвимость обхода пути FortiOS для перезаписи легитимных файлов и изменения образов встроенного ПО.

В этот момент доставляется полезная нагрузка CASTLETAP, которая отправляет маяк на сервер злоумышленника, чтобы создать канал для запуска команд, извлечения полезной нагрузки и эксфильтрации данных из скомпрометированной системы.

После того как CASTLETAP был развернут на брандмауэрах FortiGate, хакеры подключились к компьютерам ESXi и vCenter, а затем развернули свои бэкдоры Для просмотра ссылки Войди

На устройствах FortiManager, которые ограничивают доступ в Интернет, киберпреступник сбросил бэкдор с функцией реверс-инжиниринга под названием REPTILE в систему управления локальной сетью (NMS), чтобы восстановить доступ.

На этом этапе UNC3886 также использует утилиту TABLEFLIP для перенаправления сетевого трафика для прямого подключения к устройству FortiManager независимо от установленных правил списка управления доступом (ACL).

7 марта компания Fortinet Для просмотра ссылки Войди

Расследование возросшего числа атак показало, что злоумышленники модифицировали образ прошивки устройства для запуска полезной нагрузки прямо во время системной инициализации. Вредоносное ПО могло быть использовано также для кражи данных, загрузки и записи файлов или открытия удаленных оболочек.

- Источник новости

- www.securitylab.ru