Киберпреступная группировка Gallium профессионально переводит стрелки.

Китайские хакеры используют новые варианты вредоносных программ для Linux в своих последних кибершпионских атаках. Среди инструментария злоумышленников новый вариант вредоноса «PingPull» и ранее незадокументированный бэкдор , отслеживаемый исследователями как «Sword2033».

PingPull — это троян удаленного доступа ( RAT ), впервые обнаруженный специалистами Unit 42 прошлым летом. Он использовался в шпионских атаках, проведенных спонсируемой государством китайской группой Gallium, также известной как Alloy Taurus. Те атаки были направлены на правительственные и финансовые организации в Австралии, России, Бельгии, Малайзии, Вьетнаме и на Филиппинах.

Исследователи Unit 42 продолжали отслеживать эти шпионские кампании и Для просмотра ссылки Войдиили Зарегистрируйся буквально сегодня, что данный китайский злоумышленник снова использует PingPull в своих последних атаках, точнее его новую вариацию для Linux, и на этот раз против целей в Южной Африке и Непале.

PingPull для Linux представляет собой ELF-файл, который в настоящее время помечают как вредоносный только 3 из 62 поставщиков антивирусных решений. Специалисты смогли определить, что это порт известной вредоносной программы для Windows, когда заметили сходство в структуре HTTP-коммуникации, параметрах POST, AES-ключе и в командах от C2-сервера .

Исследователи Unit 42 отмечают, что обработчики команд, используемые в PingPull, совпадают с обработчиками, обнаруженными в другом вредоносном ПО под названием China Chopper — веб-оболочке, активно используемой в атаках на серверы Microsoft Exchange.

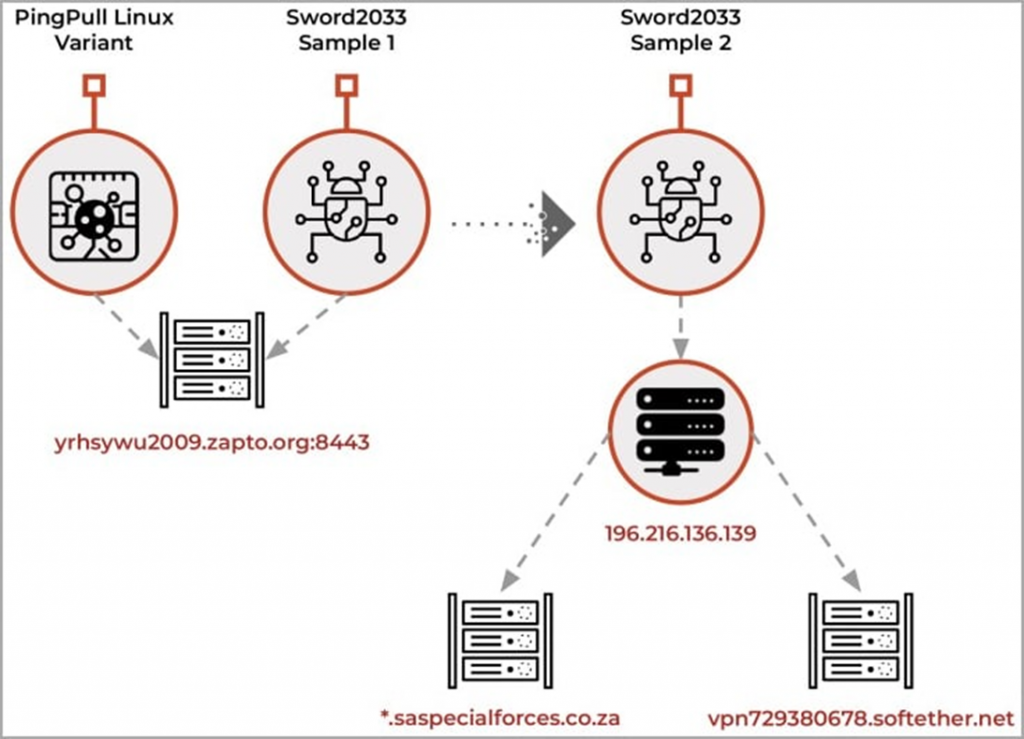

Специалисты также обнаружили и ранее неизвестный бэкдор Sword2033, который связывался с тем же C2-сервером, что и PingPull. Это более простой инструмент с базовыми функциями, такими как загрузка файлов во взломанную систему, эксфильтрация файлов и выполнение произвольных команд. Примечательно, что Unit 42 также был обнаружен ещё один образец Sword2033, связанный с другим C2-сервером. Этот бэкдор, согласно IP-адресу удалённого сервера, вероятно, намеренно пытался выдать себя за творение южноафриканских военных.

Схема последней вредоносной кампании Gallium

В заключение следует отметить, что хакеры Gallium продолжают совершенствовать свой арсенал и расширять целевую аудиторию, используя как новые версии PingPull для Linux, так и недавно обнаруженный бэкдор Sword2023.

Организации должны принять комплексную стратегию безопасности для эффективного противодействия этой изощрённой угрозе, а не полагаться исключительно на статические методы обнаружения.

Китайские хакеры используют новые варианты вредоносных программ для Linux в своих последних кибершпионских атаках. Среди инструментария злоумышленников новый вариант вредоноса «PingPull» и ранее незадокументированный бэкдор , отслеживаемый исследователями как «Sword2033».

PingPull — это троян удаленного доступа ( RAT ), впервые обнаруженный специалистами Unit 42 прошлым летом. Он использовался в шпионских атаках, проведенных спонсируемой государством китайской группой Gallium, также известной как Alloy Taurus. Те атаки были направлены на правительственные и финансовые организации в Австралии, России, Бельгии, Малайзии, Вьетнаме и на Филиппинах.

Исследователи Unit 42 продолжали отслеживать эти шпионские кампании и Для просмотра ссылки Войди

PingPull для Linux представляет собой ELF-файл, который в настоящее время помечают как вредоносный только 3 из 62 поставщиков антивирусных решений. Специалисты смогли определить, что это порт известной вредоносной программы для Windows, когда заметили сходство в структуре HTTP-коммуникации, параметрах POST, AES-ключе и в командах от C2-сервера .

Исследователи Unit 42 отмечают, что обработчики команд, используемые в PingPull, совпадают с обработчиками, обнаруженными в другом вредоносном ПО под названием China Chopper — веб-оболочке, активно используемой в атаках на серверы Microsoft Exchange.

Специалисты также обнаружили и ранее неизвестный бэкдор Sword2033, который связывался с тем же C2-сервером, что и PingPull. Это более простой инструмент с базовыми функциями, такими как загрузка файлов во взломанную систему, эксфильтрация файлов и выполнение произвольных команд. Примечательно, что Unit 42 также был обнаружен ещё один образец Sword2033, связанный с другим C2-сервером. Этот бэкдор, согласно IP-адресу удалённого сервера, вероятно, намеренно пытался выдать себя за творение южноафриканских военных.

Схема последней вредоносной кампании Gallium

В заключение следует отметить, что хакеры Gallium продолжают совершенствовать свой арсенал и расширять целевую аудиторию, используя как новые версии PingPull для Linux, так и недавно обнаруженный бэкдор Sword2023.

Организации должны принять комплексную стратегию безопасности для эффективного противодействия этой изощрённой угрозе, а не полагаться исключительно на статические методы обнаружения.

- Источник новости

- www.securitylab.ru