Как помощник Windows стал командным центром хакеров.

Компания Trend Micro Для просмотра ссылки Войдиили Зарегистрируйся новые методы кибератак группировки RedCurl, использующей легитимный компонент Windows для выполнения вредоносных команд.

Компонент Program Compatibility Assistant ( Для просмотра ссылки Войдиили Зарегистрируйся ), Для просмотра ссылки Войди или Зарегистрируйся для решения проблем совместимости старых программ, теперь эксплуатируется злоумышленниками для обхода систем безопасности и скрытного выполнения команд путем использования инструмента в качестве альтернативного интерпретатора командной строки.

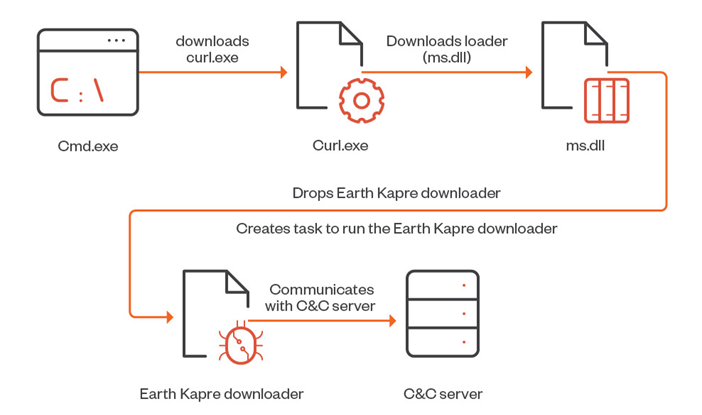

Цепочка атак RedCurl включает в себя использование фишинговых писем с вредоносными вложениями в формате ISO и IMG для активации многоэтапного процесса, начинающегося с загрузки утилиты curl с удаленного сервера, который затем действует как канал для доставки загрузчика (ms.dll или ps.dll).

Вредоносная DLL-библиотека, в свою очередь, использует PCA для запуска процесса загрузки, который устанавливает соединение с тем же доменом, который используется curl для загрузки загрузчика. Кроме того, киберпреступники используют открытое ПО Impacket для несанкционированного выполнения команд.

Цепочка атаки RedCurl

Группировка RedCurl, активная с 2018 года и впервые выявленная в 2019 году, специализируется на кибершпионаже. Злоумышленники используют уникальные инструменты для кражи деловой переписки, личных данных сотрудников и юридических документов.

Так, исследователи F.A.C.C.T. в феврале Для просмотра ссылки Войдиили Зарегистрируйся новую вредоносную кампанию RedCurl, нацеленную на организации в Австралии, Сингапуре и Гонконге. Атаки затронули сферы строительства, логистики, авиаперевозок и горнодобывающей промышленности.

Компания Trend Micro Для просмотра ссылки Войди

Компонент Program Compatibility Assistant ( Для просмотра ссылки Войди

Цепочка атак RedCurl включает в себя использование фишинговых писем с вредоносными вложениями в формате ISO и IMG для активации многоэтапного процесса, начинающегося с загрузки утилиты curl с удаленного сервера, который затем действует как канал для доставки загрузчика (ms.dll или ps.dll).

Вредоносная DLL-библиотека, в свою очередь, использует PCA для запуска процесса загрузки, который устанавливает соединение с тем же доменом, который используется curl для загрузки загрузчика. Кроме того, киберпреступники используют открытое ПО Impacket для несанкционированного выполнения команд.

Цепочка атаки RedCurl

Группировка RedCurl, активная с 2018 года и впервые выявленная в 2019 году, специализируется на кибершпионаже. Злоумышленники используют уникальные инструменты для кражи деловой переписки, личных данных сотрудников и юридических документов.

Так, исследователи F.A.C.C.T. в феврале Для просмотра ссылки Войди

- Источник новости

- www.securitylab.ru