Как операция «MidnightEclipse» стала головной болью для команд безопасности по всему миру.

В прошлую пятницу, 12 апреля, Для просмотра ссылки Войдиили Зарегистрируйся о новой уязвимости в операционной системе PAN-OS, используемой в сетевых шлюзах Palo Alto Networks . Тогда компания сообщила, что ей известно о случаях реальной эксплуатации уязвимости Для просмотра ссылки Войди или Зарегистрируйся однако подробных технических подробностей специалисты не раскрыли.

Теперь же к информированию Для просмотра ссылки Войдиили Зарегистрируйся эксперты компании Volexity , ответственные за обнаружение ошибки, а Для просмотра ссылки Войди или Зарегистрируйся специалисты Unit 42 из самой Palo Alto Networks, максимально подробно расписав как саму уязвимость, так и атаки с её использованием.

Как сообщается, первые случаи эксплуатации CVE-2024-3400 были зафиксированы ещё 26 марта, за несколько недель до фактического обнаружения, в связи с чем уязвимость получает статус zero-day .

Атаки с использованием данной бреши специалисты Palo Alto отслеживают под кодовым названием «MidnightEclipse», отмечая, что за ними стоит хакер-одиночка, чьё происхождение пока не было определено.

Уязвимость, получившая максимальный рейтинг критичности по шкале CVSS (10 баллов), позволяет неаутентифицированным атакующим выполнять произвольный код с правами администратора на устройствах сетевого брандмауэра Palo Alto Networks. Проблема затрагивает конфигурации брандмауэров на PAN-OS 10.2, 11.0 и 11.1 с включёнными опциями шлюза GlobalProtect и сбором телеметрии.

Атакующие используют выявленную уязвимость для создания задания cron, которое каждую минуту запрашивает команды с внешнего сервера и выполняет их. Эти команды могут включать в себя Python-скрипты, которые устанавливают дополнительные вредоносные модули.

Наиболее интересным аспектом атаки является то, что оба файла, используемые для извлечения команд и записи результатов, являются законными файлами, связанными с брандмауэром:

Киберэксперты из компании Volexity отметили, что злоумышленники использовали брандмауэры Palo Alto для создания обратного соединения, загрузки дополнительных инструментов, проникновения во внутренние сети и кражи данных. Оценить полный масштаб кампании пока не представляется возможным.

Американское агентство по кибербезопасности CISA Для просмотра ссылки Войдиили Зарегистрируйся брешь в свой каталог известных эксплуатируемых уязвимостей, требуя от федеральных агентств применить необходимые патчи до 19 апреля.

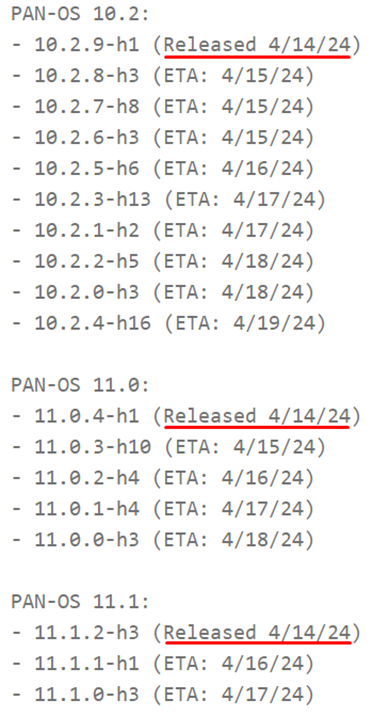

Ранее Palo Alto Networks планировала выпустить исправления не позднее 14 апреля, однако на момент публикации новости на Для просмотра ссылки Войдиили Зарегистрируйся указано, что исправлены лишь некоторые уязвимые выпуски PAN-OS, в частности, 10.2.9-h1, 11.0.4-h1 и 11.1.2-h3. Вполне возможно, что они были самыми распространёнными, поэтому компания начала с них. Для ещё 15 выпусков PAN-OS примерные даты выпуска исправления разнятся от 15 до 19 апреля.

В контексте этих событий, эксперты рекомендуют организациям активно следить за признаками боковых перемещений в своих сетях, а также мониторить выход исправлений для используемых выпусков PAN-OS и обновлять их при первой возможности.

В прошлую пятницу, 12 апреля, Для просмотра ссылки Войди

Теперь же к информированию Для просмотра ссылки Войди

Как сообщается, первые случаи эксплуатации CVE-2024-3400 были зафиксированы ещё 26 марта, за несколько недель до фактического обнаружения, в связи с чем уязвимость получает статус zero-day .

Атаки с использованием данной бреши специалисты Palo Alto отслеживают под кодовым названием «MidnightEclipse», отмечая, что за ними стоит хакер-одиночка, чьё происхождение пока не было определено.

Уязвимость, получившая максимальный рейтинг критичности по шкале CVSS (10 баллов), позволяет неаутентифицированным атакующим выполнять произвольный код с правами администратора на устройствах сетевого брандмауэра Palo Alto Networks. Проблема затрагивает конфигурации брандмауэров на PAN-OS 10.2, 11.0 и 11.1 с включёнными опциями шлюза GlobalProtect и сбором телеметрии.

Атакующие используют выявленную уязвимость для создания задания cron, которое каждую минуту запрашивает команды с внешнего сервера и выполняет их. Эти команды могут включать в себя Python-скрипты, которые устанавливают дополнительные вредоносные модули.

Наиболее интересным аспектом атаки является то, что оба файла, используемые для извлечения команд и записи результатов, являются законными файлами, связанными с брандмауэром:

- /var/log/pan/sslvpn_ngx_error.log

- /var/appweb/sslvpndocs/global-protect/портал/css/bootstrap.min.css

Киберэксперты из компании Volexity отметили, что злоумышленники использовали брандмауэры Palo Alto для создания обратного соединения, загрузки дополнительных инструментов, проникновения во внутренние сети и кражи данных. Оценить полный масштаб кампании пока не представляется возможным.

Американское агентство по кибербезопасности CISA Для просмотра ссылки Войди

Ранее Palo Alto Networks планировала выпустить исправления не позднее 14 апреля, однако на момент публикации новости на Для просмотра ссылки Войди

В контексте этих событий, эксперты рекомендуют организациям активно следить за признаками боковых перемещений в своих сетях, а также мониторить выход исправлений для используемых выпусков PAN-OS и обновлять их при первой возможности.

- Источник новости

- www.securitylab.ru